ESET već neko vreme drži na oku razvoj i masovno širenje ransomware pretnji na Android plat-formi. U počecima su kombinovani lažni antivirus programi sa zaključavanjem ekrana (Android Defender, na primer), prošle godine je otkriven SimpleLocker, prvi ransomware koji je zaista enkriptovao korisničke podatke, a ovaj put pišemo o tek otkrivenoj pretnji, prvom poznatom “in the wild” Android Screen Locker tipu ransomware-a koji zaključava PIN kôd.

Kod prethodnih Android lock screen trojanaca efekat zaključavanja se postizao konstantnim prikazivanjem ransom poruka na ekranu uređaja, povrh svih aktivnih aplikacija i u beskonačnoj petlji. Iako je malver koristio raznorazne odbrambene mehanizme, u većini slučajeva se lako otklanjao kroz Android Debug Bridge (ADB) ili deaktivacijom administratorskih prava, pa potom deinstalacijom u SAFE modu.

Nažalost, kao što to obično biva, programeri ransomware-a su otišli korak dalje. U novootkrivenom ransom-lockeru koji ESET detektuje kao Android/Lockerpin.A, korisnik ne može da povrati pristup uređaju sem ukoliko ima root privilegije ili neku drugu formu MDM (mobile device management) zaštite. Jedino što preostaje je fabričko resetovanje sa kojim se gube i svi podaci. Povrh svega, ovaj ransomware koristi i prljave trikove da pridobije i sačuva Device Administrator prava kako bi sprečio pokušaj deinstalacije ili uklanjanja. Ovo je prvi slučaj među Android malverom u kojem se koriste tako agresivne metode.

Analiza

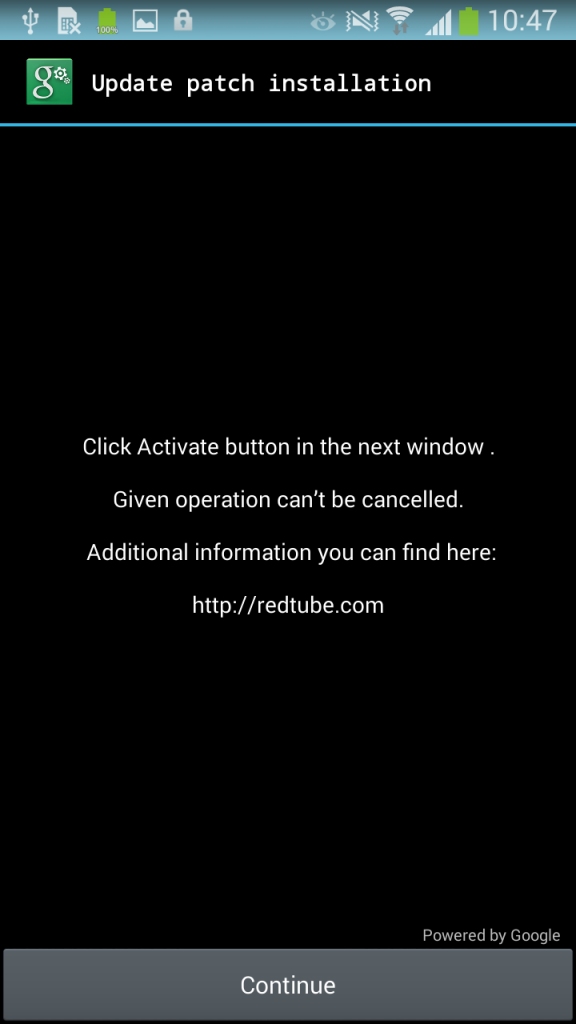

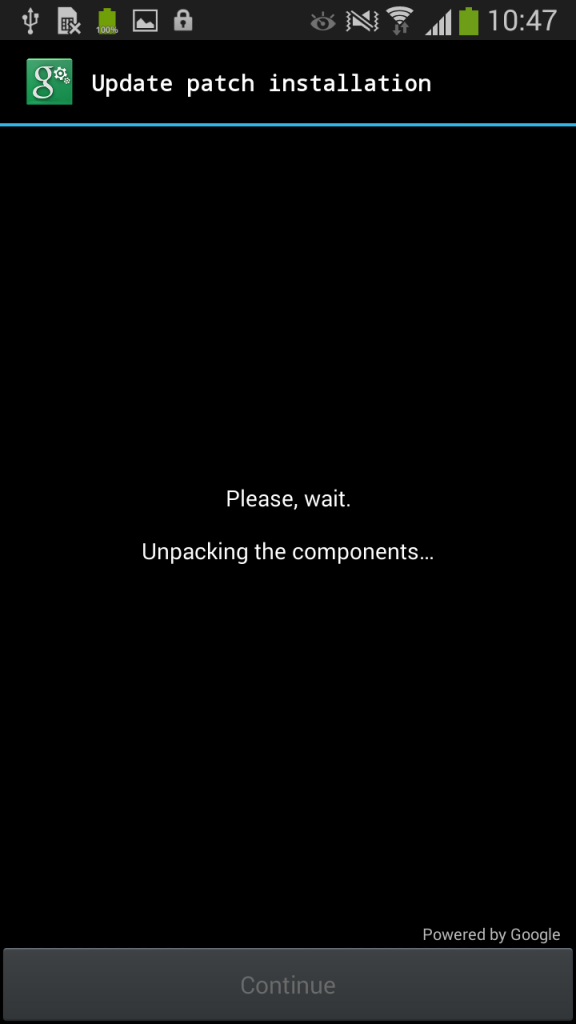

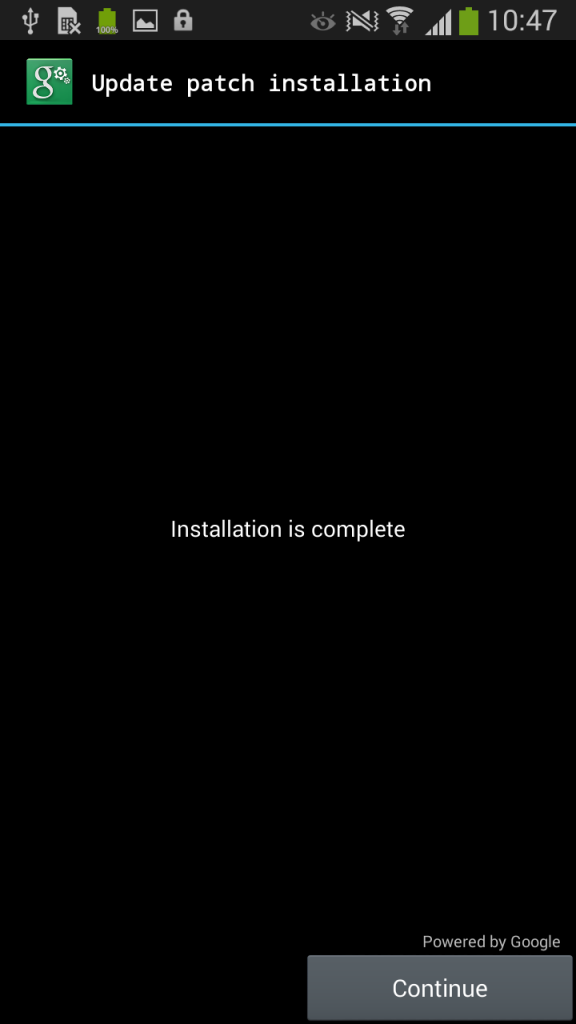

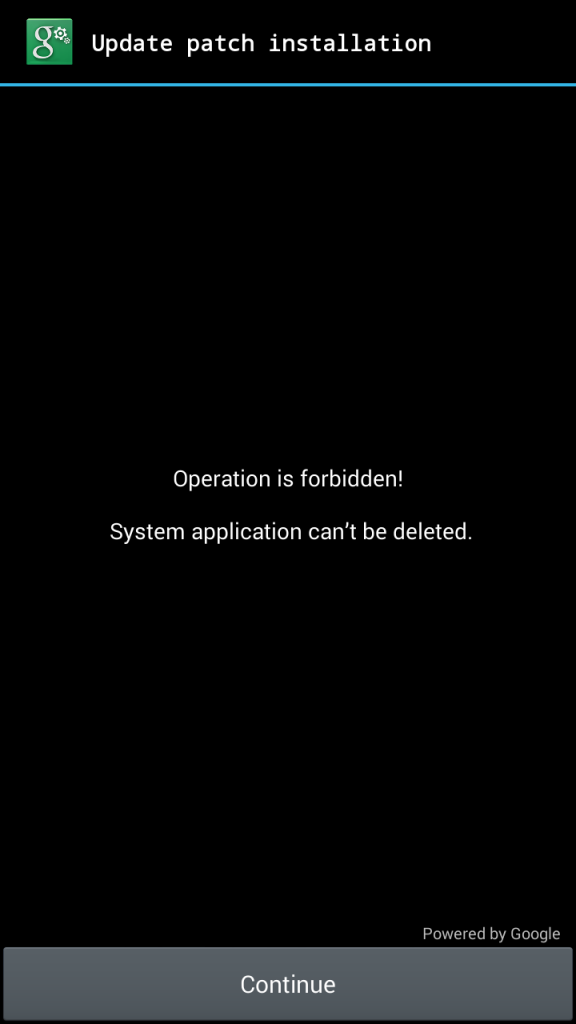

Nakon uspešne instalacije, prikriven iza plejera za puštanje pornografskog sadržaja, malver će pokušati da pridobije i zadrži Device Administrator privilegije. Ovaj trik se među Android malverom koristi sve češće jer se nakon toga infekcija daleko teže uklanja. Ranije verzije Android/Locker familije malvera činile su ovaj korak kao i većina Android trojanaca – oslanjajući se na obmanutog korisnika i njegovu svojevoljnu dodelu admin prava nekoj (malicioznoj) aplikaciji. Međutim, u ovoj verziji trojanac pribavlja Device Administrator prava prikriven iza prozora za ažuriranje aplikacije. Ukoliko korisnik pritisne dugme za instalaciju zakrpe, aktiviraće i Device Administrator privilegije u prozoru ispod.

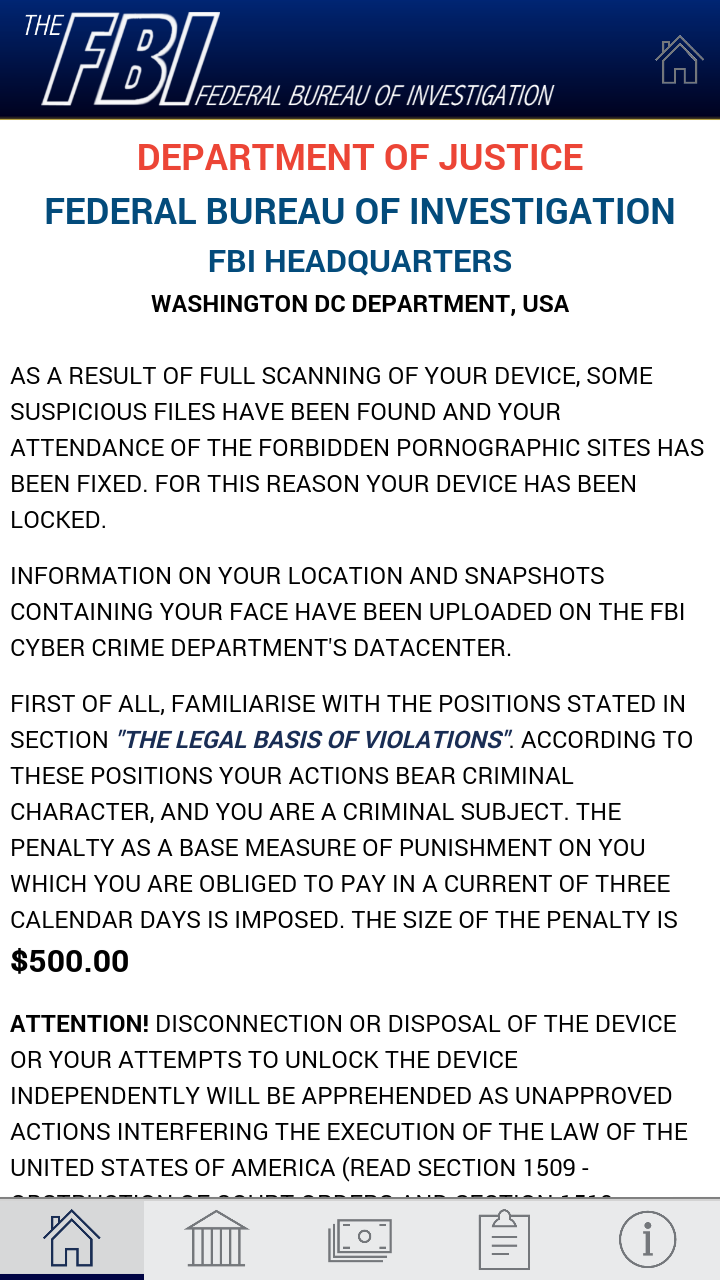

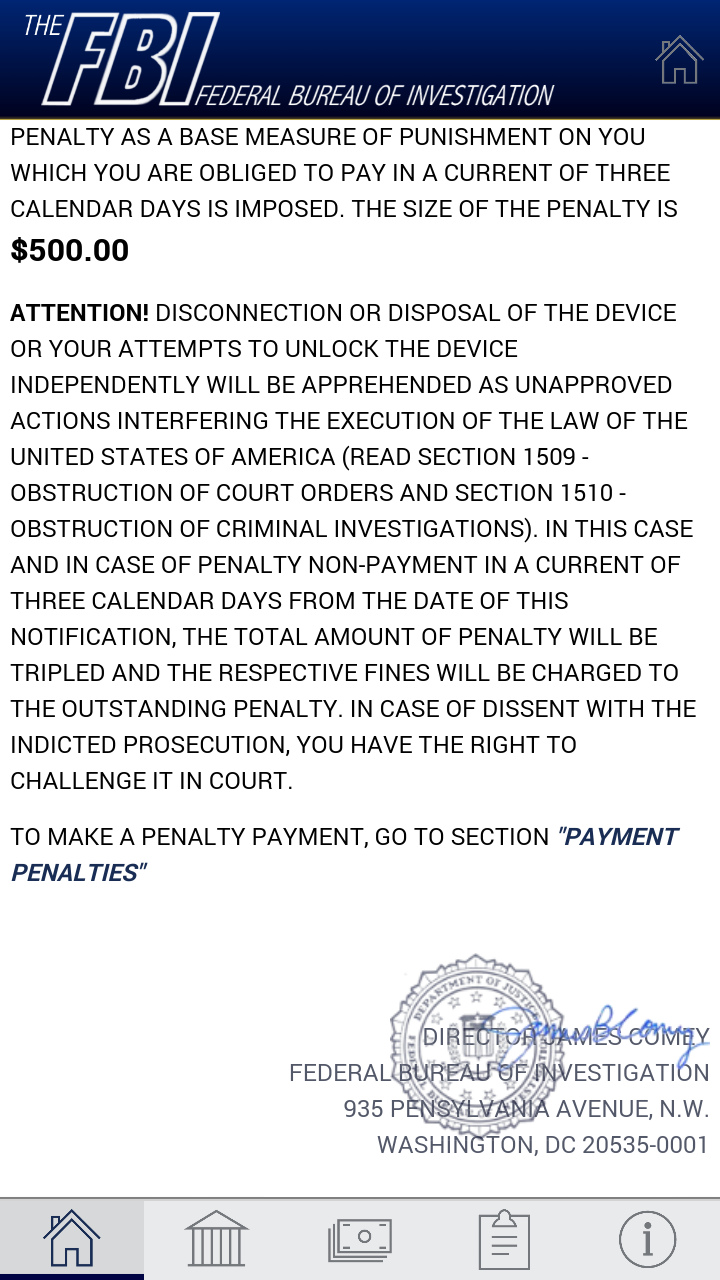

Nakon pritiska na dugme Continue, infekcija napada: trojanac je stekao administratorske privilegije sa kojima može da zaključa uređaj – još gore – i da setuje novi PIN za otključavanje ekrana. Nedugo zatim korisnik će biti obavešten da mora da plati kaznu od 500$ zbog navodnog pregledanja i skrivanja zabranjenog pornografskog sadržaja.

Poslednji korak je zaključavanje ekrana u tipičnom stilu Android lockscreen trojanca. Korisnik može da pokuša sa deinstalacijom Android/Lockerpin.A infekcije u SAFE modu ili koristeći Android Debug Bridge (ADB). Međutim, nakon bilo koje aktivnosti u uklanjanju infekcije, PIN će ponovo biti resetovan. Ni korisnik ni napadač neće moći da otključaju uređaj jer se novi PIN generiše nasumice, bez kontrole napadača. Jedino praktično rešenje je resetovanje uređaja na fabrička podešavanja – ukoliko uređaj nije rootovan i nema mogućnost daljinske kontrole.

Uređaj je permanentno zaključan i nemoguće ga je otključati bez root privilegija.

Samoodbrana lockera

Pored toga što Device Admin privilegije pribavlja na neobičan i prikriven način, Android/Lockerpin.A takođe štiti svoje prisustvo agresivnim odbrambenim mehanizmima. Kada korisnik pokuša da deaktivira Device Admin prava malveru, trojanac će reaktivirati privilegije kao i prilikom inici-jalne aktivacije – malver će Device Admin prozor ponovo prekriti sa lažnim obaveštenjem (slika ispod), a pritiskom na dugme Continue, Device Admin privilegije će ponovo biti aktivirane.

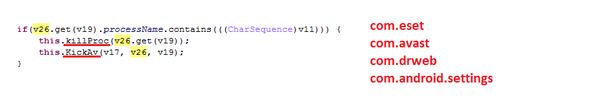

Kao dodatnu funkcionalnost, malver će pokušati da stopira aktivne antivirus procese tri pro-izvođača: ESET Mobile Security, Avast i Dr.Web.

Primećujete u spisku i com.android.settings – ovo je pokušaj da se gašenjem androidovog ugrađenog menadžera aplikacija spreči potencijalna deinstalacija. Srećom, ESETovi mehanizni za samozaštitu neće dozvoliti izvršenje ovih instrukcija.

Vektori širenja i statistika rasprostranjenosti

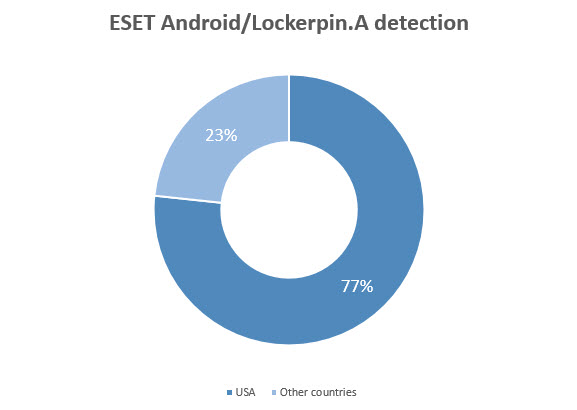

Ovaj trojanac koristi tehnike socijalnog inženjeringa kako bi obmanuo korisnika da ga instalira. Najčešće se nudi u formi pornografskog videa ili aplikacije za pregledanje. U svim uočenim slučajevima aplikacija se javlja pod imenom “Porn Droid”. Baziran na ESET LiveGRID statistici, izveštaj pokazuje da se većina infekcija pojavljuje na teritoriji Amerike, sa procentom od preko 75%. Razlog tome je trend prebacivanja napada sa ruskog i ukrajinskog na američko “tržište”, gde se očekuje veći profit zbog bolje platežne moći potencijalnih žrtava.

Otključavanje uređaja

Postoje dva načina za otključavanje bez fabričkog resetovanja, to su rootovan pristup uređaju ili MDM rešenje koje daljinski može da resetuje postavljeni PIN. Ukoliko je uređaj rootovan, korisnik može da mu pristupi preko ADB-a nakon čega treba ukloniti fajl u kojem je zapisan PIN. Da bi ovaj metod funkcionisao, debugging funkcionalnost mora biti uključena (Settings -> Developer options -> USB Debugging). Korisnik može da upotrebi sledeće komande:

> adb shell

> su

> rm /data/system/password.key

Nakon izvršenja komandi PIN će biti uklonjen, a korisnik će moći da pristupi uređaju. U nekim slučajevima je potrebno i ponovno pokretanje uređaja.

Srećom, ovog trojanca nećete sresti na Google Play Store-u ili Amazonu. Trojanac može biti isporučen sa neproverenih izvora, warez foruma ili torent mreža. Najefikasniji način da izbegnete inficiranje ovom zarazom je prevencija – održavajte svoj mobilni uređaj ažurnim, od antivirusne zaštite do svih ostalih aplikacija.

Izvor: http://www.welivesecurity.com/2015/09/10/aggressive-android-ransomware-spreading-in-the-usa/