Svima je jasno da će ova godina biti godina ransomware-a. Na teritoriji južne Evrope poslednjih sedmica izrazito je aktivan Nemucod, trojanac koji distribuira ransomware i na dnevnom nivou zauzima i do 90% od ukupnog broja svih malicioznih napada! Imajući u vidu da se u celom svetu dnevno beleže desetine miliona raznoraznih napada, takav podatak je neverovatan i zastrašujuć.

Obistinjuju se najgora predviđanja iz prethodnih godina, i to velikom brzinom. Nove verzije ransomware su sofisticiranije, koriste sve jače algoritme za enkripciju i šire se kroz intenzivne SPAM kampanje koje mogu da prevare i najopreznije. Cyber kriminalci se i dalje kriju iza TOR mreža i koriste bitcoine za transakcije čemu je nemoguće ući u trag. Tako zaštićeni zarađuju, neometano unapređuju svoj malver i planiraju nove vektore napada. Jedan od takvih primera je i Petya, nova vrsta ransomware-a koji umesto određenih vrsta fajlova enkriptuje celokupan hard disk.

Koraci infekcije

1. Korisnik žrtva, a napadi uglavnom ciljaju poslovna okruženja, dobija SPAM poruku u kojoj, recimo, potencijalni kandidat konkuriše na izmišljenu poziciju i šalje dropbox link ka svom CV-ju.

2. Žrtva klikom na link preuzima CV koji je zapravo prikrivena izvršna datoteka. Aktivira ga dvoklikom misleći da otvara dokument.

3. Računar prikazuje BSOD (Blue screen of death), manje više uobičajan servisni status računara na kojem postoji softverska ili hardverska kolizija.

4. Računar se resetuje i pokreće ponovo. Pre pokretanja Windows-a, računar pokreće aplikaciju za proveru ispravnosti hard diska CHKDSK (Check Disk).

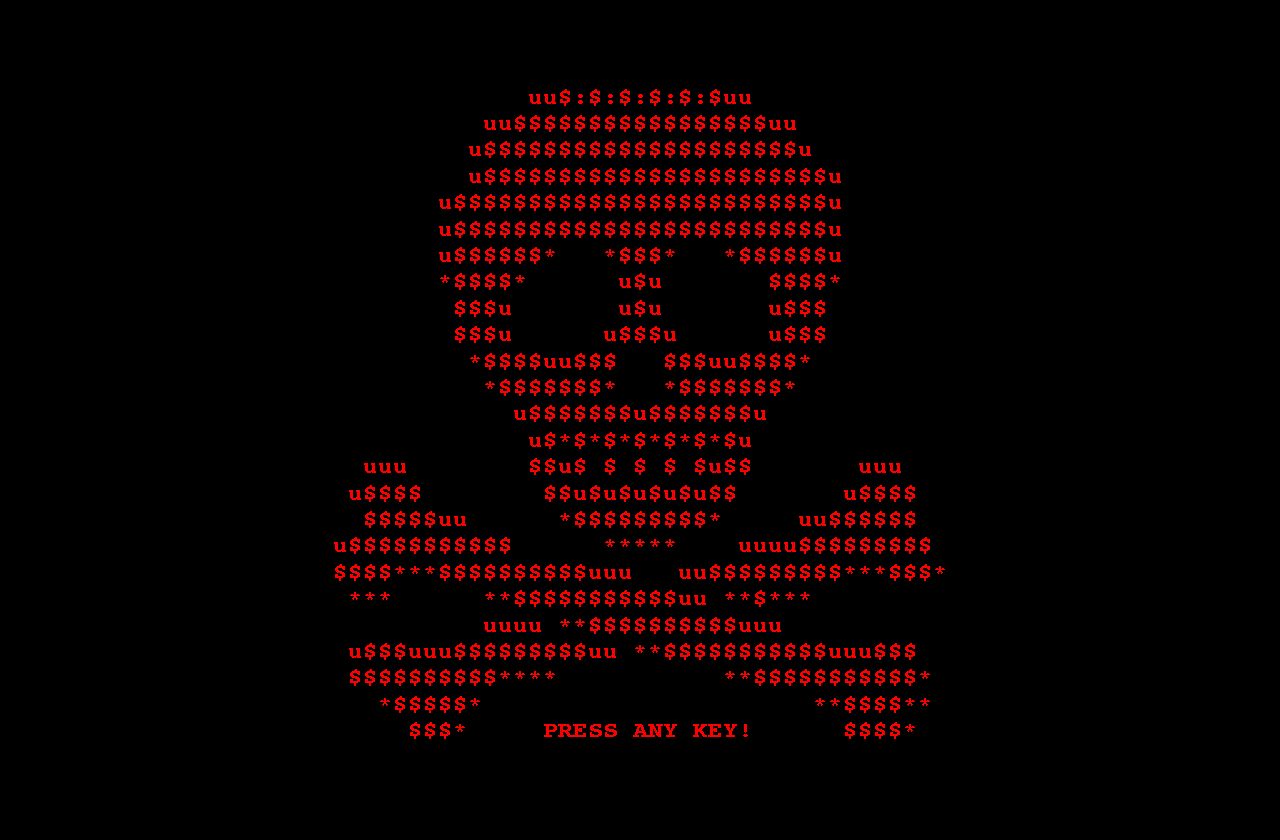

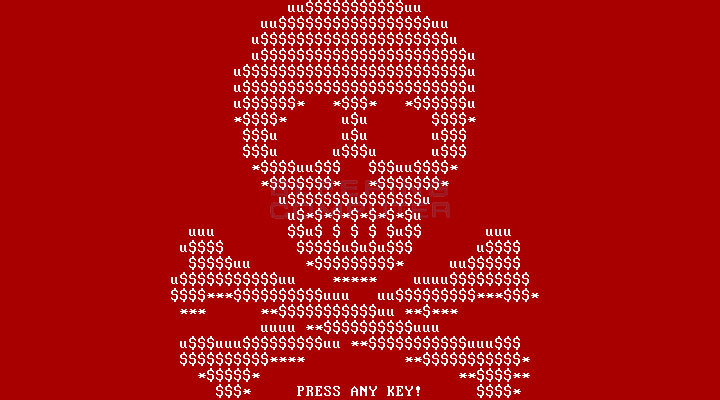

5. Ransomware poruka prikazuje obaveštenje da je hard disk zaključan i nudi proceduru za otkup.

Navedene korake možete pogledati na video primeru kolega sa BleepingComputer foruma:

Dosadašnje ransomware pretnje su ciljale važne korisničke podatke: fotografije, office dokumenta, muziku, video materijal – sve što bi korisnika žrtvu zabolelo dovoljno da plati otkup. Operativni sistem bi ostajao neoštećen kako bi korisnik što pre izvršio uplatu. Iako se na prvu ruku čini da je Petya brutalnija i opasnija od prethodnika jer zaključava ceo hard disk i korisnik ne može da pristupi Windows-u, ovaj proces ima svoje slabosti.

Šta enkriptuje Petya?

1. Petya cilja MBR (Master Boot Record), sadržaj hard diska u kojem stoje zapisi o broju particija i svojstvima njihove raspodele (organizacija, veličina, tip). MBR takođe sadrži i boot loader, specijalizovani kôd za pokretanje operativnog sistema. Nakon enkripcije MBR zapisa, računar ne može da očita particije na disku čime se praktično onemogućava pristup pohranjenim fajlovima. Izmenom boot loader-a, Petya osigurava sopstveno startovanje nakon uključivanja računara.

2. Provera sa Check Disk aplikacijom je zapravo paravan za enkripciju MFT-a (Master File Table). U MFT tabelama se indeksiraju lokacije pohranjenih fajlova na hard disku. Sa zaključanim MFT-om zapisi na disku praktično postaju more teško čitljivog sadržaja.

Da li je problem rešiv?

Na sreću svih nas, delimično jeste, barem kod do sada poznatih verzija.

1. Ukoliko naslutite šablon pokretanja infekcije, recimo BSOD nakon aktiviranja priloga, odmah isključite računar i prebacite hard disk u drugi računar kao sekundarni disk. To će sprečiti dalje zaključavanje particija i fajlova, a podaci će biti dostupni za spašavanje.

2. Korumpirani MBR i MFT nisu nova pojava i postoje uslužni servisi i aplikacije koje vrše povrat podataka. Proces je spor i neizvestan, ali se može povratiti određen procenat zapisa.

3. U vreme pisanja ovog članka objavljen je decryption alat za Petya ransomware koji možete naći na adresama:

https://petya-pay-no-ransom.herokuapp.com/

https://twitter.com/leo_and_stone

https://github.com/leo-stone/hack-petya

4. Pravite backup važnih podataka! Backup kopije držite na odvojenom ili eksternom hard disku.

Sretno!