Preporuka za ESET korisnike br. 2017-0012 / Jun 27. 2017 / Nivo opasnosti: Kritičan

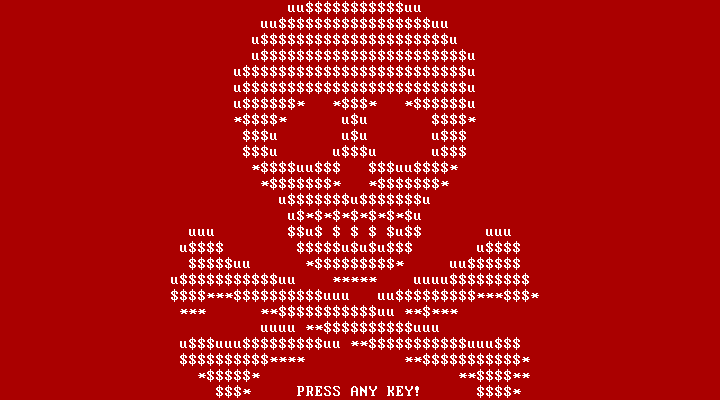

Ovaj članak ima za cilj da upozori korisnike na novu, globalnu pretnju pod imenom Petya.C. O Petya infekciji pisali smo ranije na našem blogu. Ukoliko Petya uspešno inficira MBR (master boot record), zaključaće i ceo disk na kojem se taj MBR nalazi. Čak i ukoliko ne zaključa MBR, pokušaće isto sa svim fajlovima na disku, poput Mischa ransomware-a.

Kao i u slučaju WannaCryptor-a, infekcija se širi pomoću SMB ranjivosti EternalBlue. Razlika je u tome da, nakon infekcije jednog računara, Petya.C preuzima admin prava i napada ostatak mreže pomoću psexec aplikacije. Masivni outbreak je direktna posledica kombinacije ove dve metode. Dovoljno je da jedan računar u mreži nema preporučenu zakrpu – svi ostali će biti meta napada bez obzira da li su zakrpljeni ili ne. ESET-ovi proizvodi sa modulom za zaštitu mrežnog saobraćaja blokiraju EternalBlue, a takođe je kreiran i alat za proveru operativnog sistema na ovu ranjivost.

Otkriveno je i poreklo ove zaraze. Napadač je uspešno infiltrirao maliciozne instrukcije u softver za računovodstvo M.E.Doc koji je široko rasprostranjen u industrijskom i finansijskom sektoru Ukrajine. Kroz paket za ažuriranje M.E.Doc aplikacije, napadač je sproveo masivnu ransomware kampanju, preko Ukrajine dalje u svet. M.E.Doc je dao saopštenje povodom ovog slučaja na stranici http://www.me-doc.com.ua/vnimaniyu-polzovateley.

Rešenje:

Da biste osigurali najviši nivo zaštite protiv ove pretnje, uradite sledeće:

- Preverite da li je ažurna vaša ESET zaštita

- Ažurirajte operativne sisteme po preporukama iz našeg članka o WannaCryptor ranspomware-u

- Proverite da li ste zaštićeni od EternalBlue ranjivosti sa ovim alatom

Korisni linkovi:

Petya.C malware is detected and blocked by ESET

New WannaCryptor-like ransomware attack hits globally: all you need to know