U ovom članku ćemo vas uputiti na optimalna podešavanja ESET proizvoda za borbu protiv ransomware i najčeščeg vektora napada – preko SPAM-a.

Zašto su potrebna dodatna podešavanja?

Skoro dve trećine SPAM poruka su potencijalna ransomware pretnja. Koriste se napredne tehnike infiltracije koje omogućavaju infekciju i pored ažurne antivirusne zaštite. Cilj je da se korisnik navede da aktivira maliciozni prilog, tzv. dropper, koji će zauzvrat preuzeti ransomware sa servera napadača i započeti proces zaključavanja korisničkih dokumenata. Slanjem dropera sajber kriminal pokušava da zaobiđe inicijalnu detekciju – u većini slučajeva stiže pažljivo kreirana, lokalizovana phishing poruka sa arhiviranim prilogom u ZIP formatu (.zip). Ovaj ZIP najčešće sadrži JavaScript fajl u formatu .js.

JavaScript koriste brojni legitimni sajtovi i praktično ga je nemoguće zabraniti u pregledaču (IE, Chrome, Firefox…), a i Windows ga izvršava po automatizmu. U međuvremenu, kôd JavaScripta u droperu se piše sa namerom da zaobiđe zaštitu, najčešće je i sam kriptovan, stalno se modifikuje i uvek je za korak ispred proizvođača antivirusnog softvera. Ipak, zbog poznatog obrasca ponašanja moguće je uticati na proces infekcije. Blokiranjem dropera kroz dodatna podešavanja ESET proizvoda i njegovih modula zaštite, možete drastično da umanjite rizik od aktiviranja ransomware-a. Ovaj pristup se pokazao efikasnim, pa ćemo vam u nastavku pojasniti predložena podešavanja i dati već pripremljene polise koje možete da implementirate u svom okruženju kroz ESET Remote Administrator Server.

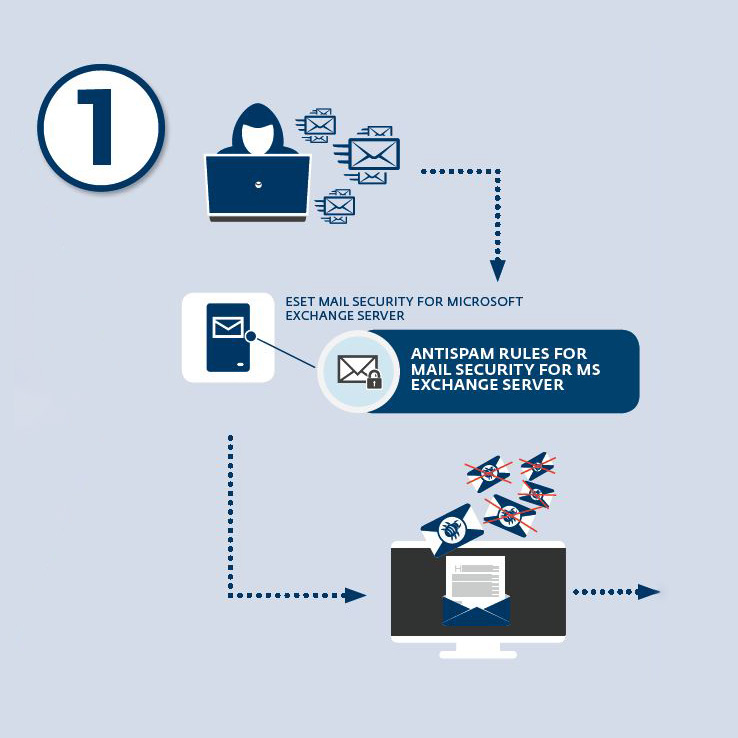

Anti-ransomware pravila za ESET Mail Security za MS Exchange Mail Server

Koristeći odgovarajuća antispam pravila, napadi mogu biti sprečeni već na mail serveru. Na ovaj način ćete onemogućiti da maliciozni prilog sa droperom uopšte i stigne do mailbox-a korisnika, čime se sprečava neželjena aktivacija i infiltracija ransomware-a.

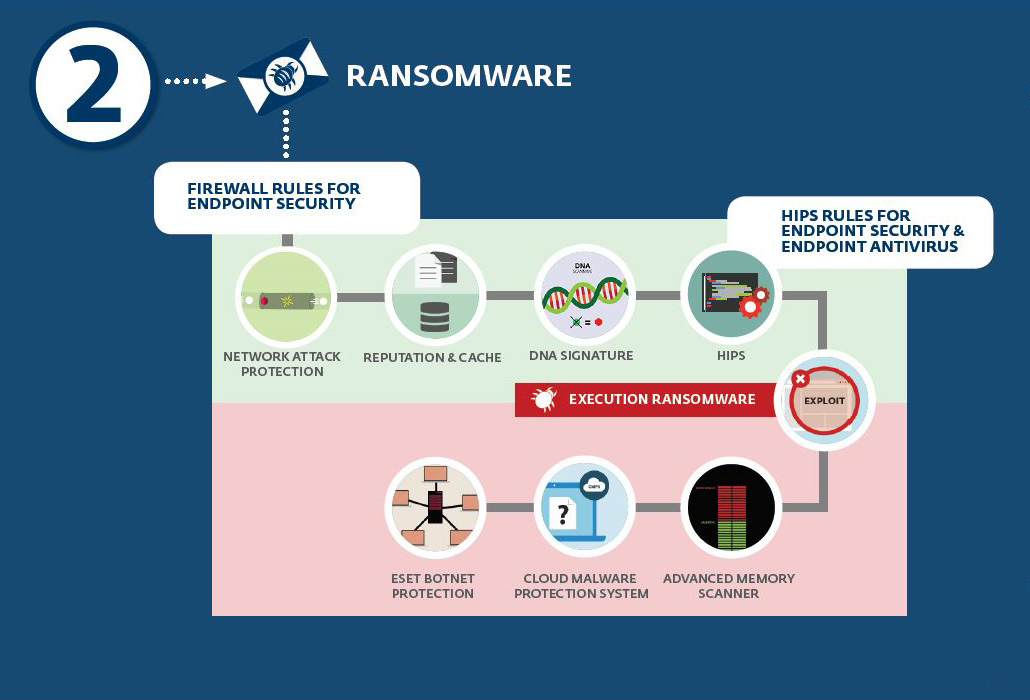

Anti-ransomware pravila za ESET Endpoint Security / Firewall

Čak iako se droper sa malicioznim kodom aktivira, Endpoint Security sa firewall modulom će ga sprečiti da uspostavi komunikaciju sa svojim komandnim centrom. Primenom odgovarajućih pravila možete onemogućiti preuzimanje ransomware-a kao i bilo kakvo lokalno izvršavanje skripti u komunikaciji sa spoljnim izvorom.

Anti-ransomware pravila za Endpoint Antivirus i Endpoint Security / HIPS

HIPS (Host-based Intrusion Prevention System) modul brani sistem iznutra i u mogućnosti je da spreči maliciozne procese pre nego se pokrenu. Ukoliko kroz HIPS blokirate izvršavanje skripti, ransomware neće moći da se pokrene čak iako prethodni slojevi zaštite zakažu ili ne postoje. HIPS se takođe nalazi i u ESET File Security 6 zaštiti za serverske operativne sisteme, pa možete i u njemu definisati odgovarajuću konfiguraciju. Ipak, treba obratiti pažnju na to da će HIPS blokirati i legitimne skripte, pa je testiranje pre primene polisa izuzetno važno.

Podešavanja za sva tri modula ćete naći u dokumentu ESET Anti Ransomware Setup – Multi layered security against encryption. Polisama su obuhvaćeni proizvodi verzije 6, ali ukoliko još uvek koristite prethodne verzije, obratite se našoj tehničkoj podršci koja će vam proslediti odgovarajuće konfiguracije.