U oktobarskom broju PC Pressa #236 pisao sam o primeni jedne veoma stare, ali napredne i izuzetno korisne tehnike u borbi protiv ransomware-a i malvera uopšte. Pošto je tematika itekako važna i aktuelna, prenosim vam tekst u potpunosti i na našem blogu.

Kako sam mogao da se zarazim? Imam antivirusni program i redovno ga ažuriram… To razmišljanje ima smisla ako vaš softver za zaštitu u svojoj bazi ima definiciju pretnje koja vas je napala, ali šta ako je pretnja nova ili ume da blokira zaštitu? Jedno od rešenja jesu bele liste.

Za deset godina rada u ESET ovoj tehničkoj podršci, na prste mogu da izbrojim malver koji pamtim. Neki primerci još su aktivni iako su objavljeni pre mog dolaska u Extreme. Kada bih dodeljivao medalje, bronzanu bi dobio Sality. Taj polimorfni tehnološki dekica iz 2003. još uvek obitava na produkcionim serverima slabo održavanih mreža. Jedini je pravi virus među izabranima, vezuje se za svaki aktivan proces i praktično ga je nemoguće ukloniti bez oštećenja operativnog sistema. Tamo gde reinstalacija nije opcija, Sality već godinama ispija kafe sa administratorima. Srebrnom medaljom moraće da se zadovolji Conficker, iako sam ga do skoro smatrao apsolutnim favoritom. Iskovan rukom neznanog genija, ovaj crv je za samo nekoliko nedelja zarazio milione računara i postao globalna pretnja. Širio se kroz propust u Windows u, isključivao antivirusne programe, sprečavao instalaciju zakrpa, startovanje u Safe režimu, zaključavao domenske naloge, propagirao se na ostatak mreže preko šera, veba, USB diskova… Pojavom Conficker-a, u razgovoru s korisnicima počeo sam da koristim reč „pošast“.

Ransomware na tronu

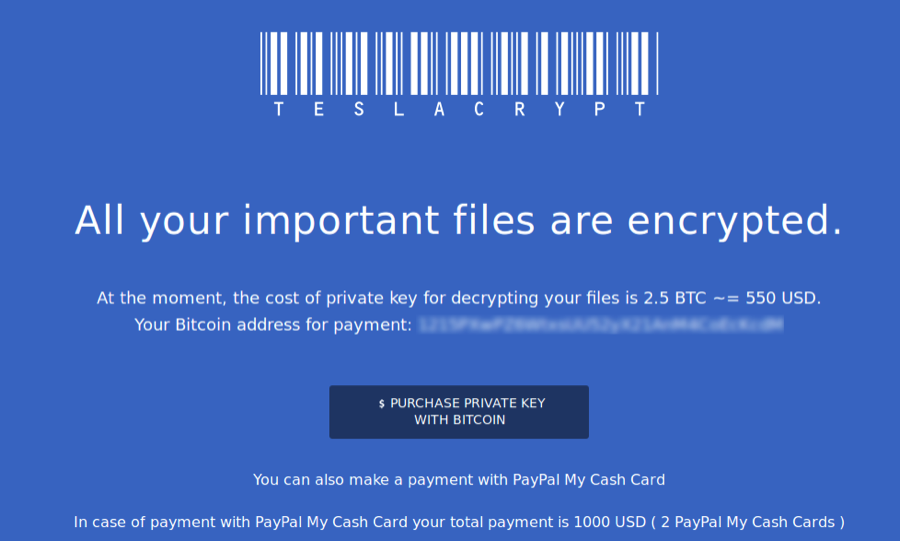

Osvajač zlatne medalje otvorio je sasvim novo poglavlje u sferi IT bezbednosti, protagonista je ovog teksta i zaslužuje čitav pasus. Ransomware predstavlja složenicu engleskih reči ransom (ucena, otkup) i software (program). U odnosu na Sality i Conficker, koji su pojedinačni primeri iz redova virusa i crva, ransomver predstavlja čitavu grupu malicioznih programa s jedinstvenim ciljem da zaključaju korisničke podatke na računaru žrtve i za njih traže otkup. Ne, nije naučna fantastika, dešava se svakodnevno i broj slučajeva raste. Cryptolocker, Cryptowall, Teslacrypt, Locky, Crysis, Petya… članovi su dream tima koje ćemo teško skinuti s trona, barem ne u bliskoj budućnosti. Budući da je motivisan ozbiljnom zaradom, sajberkriminalu je u interesu da aktivno razvija ovu vrstu malvera i vektore njegovog širenja. Pomislite samo šta bi uparivanje nekog novog Conficker a i ransomvera učinilo IT zajednici. „The winter is coming“ zvuči sasvim prikladno.

Zašto je ransomver promenio pravila igre? Ukratko, zato što je sposoban da vam temeljito uništi poslovanje ukoliko ne preduzmete odgovarajuće mere. Bez porodičnih fotografija preživećete nekako, ali bez baza u knjigovodstvenom programu skoro pa nikako. Onome ko nije pravio bekap preostaje da plati otkup i da se nada najboljem. Da priča bude gora, tvorci ransomvera biće uvek nekoliko dužina ispred proizvođača antivirusnog softvera zbog jedne fundamentalne greške na kojoj se cela industrija zasniva, a to je reaktivni princip delovanja, ponajviše uslovljen razvojem Windows okruženja. Antivirus je u osnovi blacklisting aplikacija koja sprečava aktiviranje nekog programa samo ukoliko se njegov kôd ili način izvršavanja podudara s definisanim obrascem u bazi virusnih definicija. Definicija se pravi na osnovu već aktivnog uzorka i potrebno je vreme za analizu, kreiranje i distribuciju korisnicima. Vreme od pojave pretnje do detekcije zove se zero day napad i, zavisno od proizvođača, traje od par sati do nekoliko dana. Tu leži osnovna slabost konvencionalne antivirusne zaštite koja jeste neophodna, ali mnogim korisnicima pruža lažan osećaj sigurnosti. Svesni ovog problema, vendori u svojim komercijalnim proizvodima nude proaktivne i interaktivne funkcije (zaštitni zid, kontrolu veba, aplikacija, uređaja…) koje u kombinaciji sa tradicionalnim metodama mogu da pruže dovoljnu zaštitu.

Bezbednosni aspekt nikada nije igrao bitniju ulogu u razvoju Windows a. Korisnicima je uglavnom dozvoljeno da instaliraju bilo šta na bilo kom operativnom nivou sistema, od redovnih aplikacija do drajvera koji imaju direktan pristup kernelu. Nije nikakvo iznenađenje što hakeri, virusi, crvi, trojanci, spajver i ransomver cvetaju u takvom izvršnom okruženju. Kako da rešimo problem? Instaliraćemo antivirus!

White list je moćniji

U zlatna vremena mainframe računarskih sistema, kada antivirus programi nisu ni postojali, izvršni model bio je sasvim suprotan i zasnivao se na white listama. Da biste pokrenuli neki program, morali ste da imate odobrenje administratora sistema. Whitelisting je u osnovi spisak entiteta sa određenim privilegijama – ako se entitet (korisnik, aplikacija, servis) ne nalazi na spisku, neće imati pristup resursima. Ukoliko ste bili osoba od poverenja koja zna šta radi, dobijali biste pristup određenom sektoru operativnog sistema u kojem biste isprobavali svoje aplikacije. Funkcionalnost tog sektora nije mogla da utiče na stabilnost ostatka infrastrukture. Ovaj princip i danas je prisutan, a application store distributivni model najbolji je primer. Dok se u enterprise okruženjima preuzimanje potpune kontrole kroz white liste smatra preteškim zadatkom, korisnici pametnih uređaja već godinama uživaju u zatvorenim ekosistemima za distribuciju softvera. Priče o monopolu ne pogađaju korisnike sve dok dobijaju ono što žele po razumnoj ceni i bez previše angažovanja. Takav pristup, uz unapređenja operativnih sistema, doveo je do toga da za platforme Windows Phone i iOS ne postoje antivirusni programi. Ali, da se vratimo na temu – kako whitelisting može da pomogne u borbi protiv ransomvera?

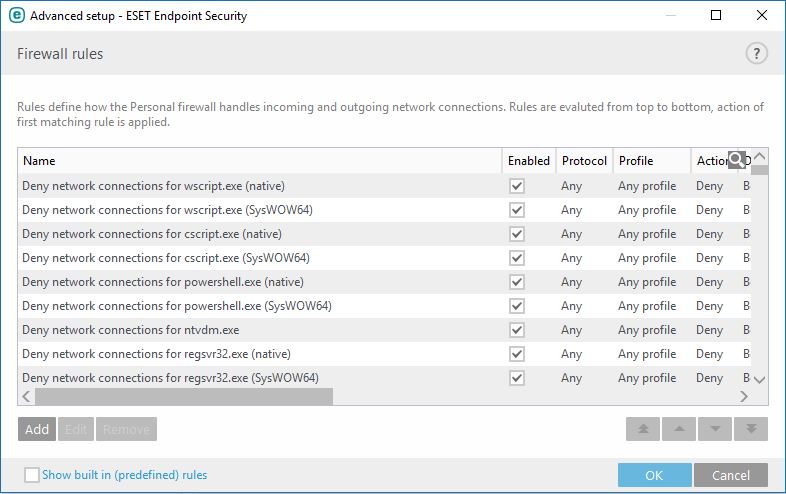

Inicijalni korak u infiltraciji ransomvera jeste pokretanje trojanca za komunikaciju sa upravljačkim serverom u cilju preuzimanja aplikacije i/ili ključa za enkripciju. Ukoliko antivirus ne pronađe trojanca, white lista u modulu za kontrolu veba ili zaštitnom zidu blokiraće komunikaciju s nepoznatim serverom napadača. Trojanac će pokušavati da uspostavi vezu sve dok ga antivirus ne pronađe sa odgovarajućom definicijom.

Kako prepoznati zlonamernu enkripciju?

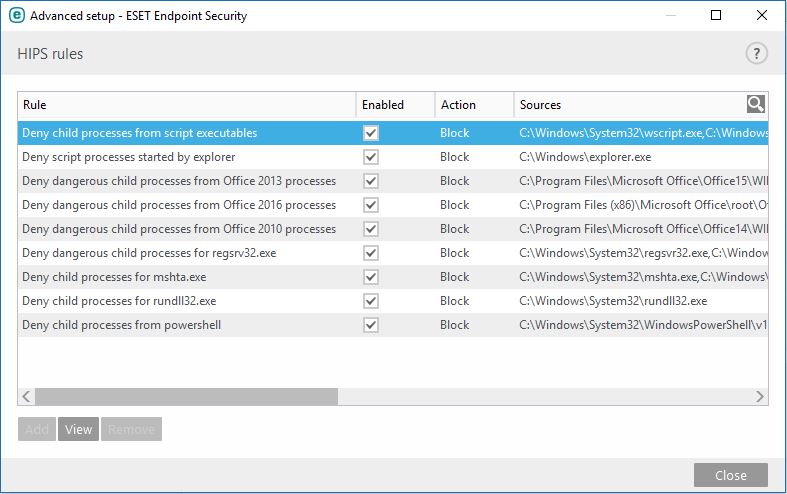

Glavni deo ransomvera je aplikacija za enkripciju fajlova koja po svojoj prirodi nije maliciozna i teško se pronalazi bez tačne definicije. U slučaju da trojanac odigra svoju ulogu, dobro definisana white lista za kontrolu aplikacija neće dozvoliti pokretanje bilo čega što nije u spisku, čime se onemogućava pokretanje procesa enkripcije. Ova formula deluje jednostavno, ali njena realizacija nije. Upravljanje white listama u enterprise okruženju predstavlja problem čak i kada administratori imaju kontrolu nad programima koje korisnici instaliraju i pokreću. Kreiranje inicijalne white liste zahteva detaljan pregled poslovnih aktivnosti i potrebnih alata. Rastuća kompleksnost poslovnih procesa i aplikacija čini održavanje white lista kontinuiranim, zahtevnim zadatkom. Takođe, postavlja se i pitanje raspodele white lista na osnovu različitih potreba korisnika i njihove uloge u kompaniji. Možda su najveća prepreka korisnici na višim pozicijama koji ne žele ograničenja.

Ako zanemarimo komplikovanu implementaciju i održavanje, whitelisting nudi mnogo viši nivo zaštite koji u kombinaciji sa ostalim slojevima (antivirus, firewall…) i može da odgovori na moderne pretnje, pa čak i na kombinaciju Conficker‑a i ransomvera.