Poslovni korisnici svoje ESET proizvode koriste godinama. Zadovoljni opštim kvalitetom, performansama, upravljivošću, uslugom i podrškom, uglavnom ne razmišljaju o promeni. Ali, uvek ostaje otvoreno pitanje da li ima mesta za unapređenje. Onima koji prate dešavanja u IT svetu “next-gen” prefiks sinonim je za proizvode sa revolucionarnim unapređenjima postojećih tehnologija ili potpuno novim konceptom. U okviru sajber bezbednosti već neko vreme se priča o next-gen antivirus zaštiti.

Kako radi „staromodni“ AV?

Klasičan AV program reaguje na uočenu pretnju. Svaki izvršni proces se poredi sa aktuelnom bazom virusnih definicija i, ukoliko postoji podudaranje, pa čak i sumnja, sporna aplikacija se blokira. Nove definicije se objavljuje svakodnevno, a zadatak administratora je da obezbedi redovno ažuriranje. To je osnova.

Kroz godine razvoja ta osnova je nadograđivana modulima poput zaštitnog zida, napredne heuristike, kontrole uređaja, modula za prevenciju i sprečavanja napada, naprednog skenera memorije, veb kontrole… Zajedno sa osnovom oni čine višeslojnu zaštitu. Među dodatnim modulima ima i proaktivnih i interaktivnih metoda za odbranu, ali reaktivna i dalje dominira. Jednostavnije rečeno, ako AV program nema odgovarajuću definiciju u momentu napada, i pored svih dodatnih slojeva zaštite, šansa za infekciju je velika. To je ujedno i glavna boljka klasičnih AV programa – proizvođač je uvek za jedan korak iza sajber kriminala jer je za definisanje pretnje i distribuciju odbrambenog mehanizma potrebno određeno vreme. Dva sata je dovoljno da nova pretnja postane globalni problem, a retke su AV kompanije koje mogu da se pohvale takvim odzivom.

Treba reći i da su AV programi manje ili više autonomne aplikacije. Većinu operacija sprovode samostalno bez potrebe za dodatnim intervencijama. Iako ESET nudi podugačku listu opcija za konfigurisanje, upravljanje i automatizovanu reakciju na incidente, glavni akter zaštite je i dalje gorepomenuta osnova koja uz fino štelovanje može da pruži viši nivo bezbednosti.

Next-Gen AV – šta je reklama, a šta realni benefit?

Standardizovane definicije još uvek nema, pa kupcu ostaje da veruje proizvođačima koji se zdušno utrkuju da nahvale svoje pulene i pripišu sebi vlasništvo nad potpuno novim, revolucionarnim tehnologijama koje će pružiti sigurnost kao nijedan AV do sada. Next-gen centrična ekipa tvrdi da su definicije prošlost i da nastupa nova era heuristike, mašinskog učenja, reputacije, mrežne izolacije, sistemskih poziva, šablona pristupa, crnih i belih lista, automatizacije direktnih odgovora na pretnje… Ima tu dobrih ideja, ali…

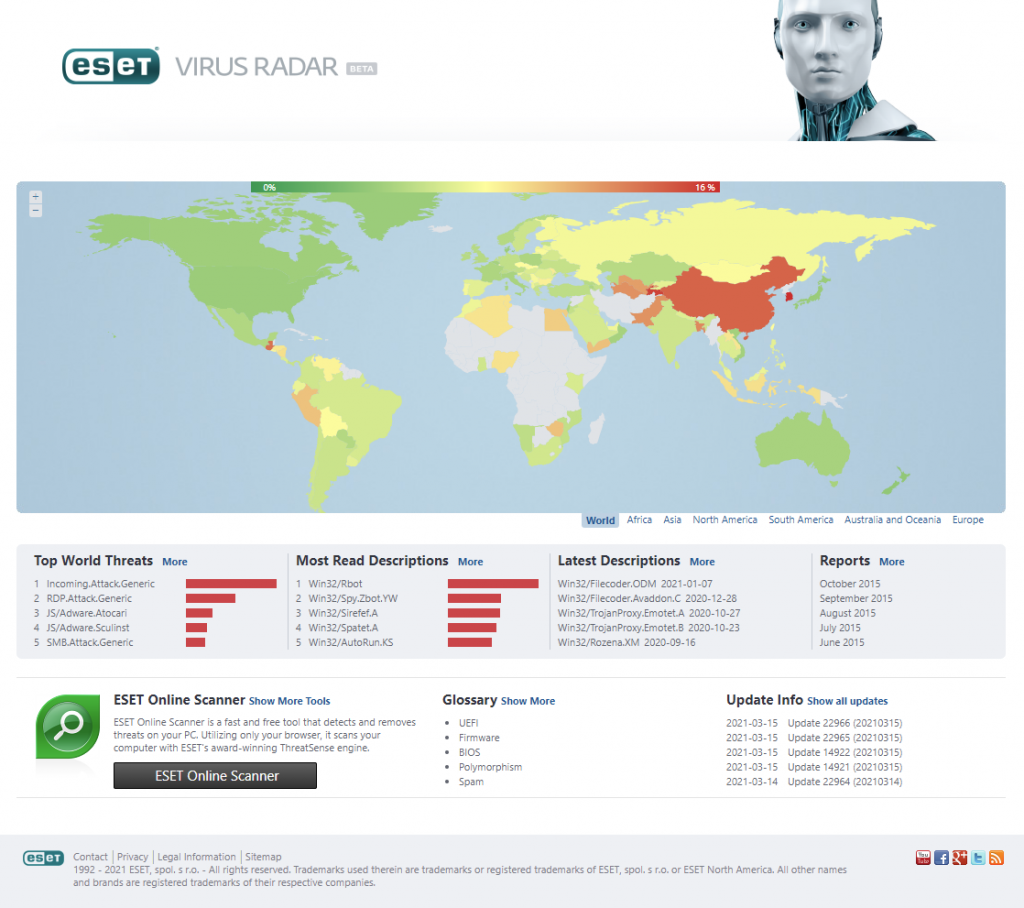

Svakako ne treba davati sud pre podrobnije analize, ali na prvi pogled nešto ne štima – najzvučnije next-gen elemente ESET već koristi u svojim proizvodima, neke poodavno. ESET je pionir razvoja heurističke analize još od devedesetih godina prošlog veka. Ukratko, heuristika detektuje pretnje ne po definicijama, već po ponašanju u sistemu tražeći indikatore malicioznih aktivnosti. Jezgro ove stare, ali napredne i važne tehnologije ESET-u obezbeđuje visok nivo detekcije uz minimalan broj lažnih uzbuna i to se godinama potvrđuje kroz nezavisna testiranja (AV Comparatives, MRG Effitas, VB100). Mašinsko učenje, AI, onlajn sistemi za rano upozoravanje i reputaciju takođe su integralni delovi klasične ESET zaštite.

Takođe, čemu pomaže isključivanje virusnih definicija? Želja da se anulira glavna slabost postojećeg koncepta ima smisla, ali nisu definicije problem već vreme koje je potrebno da se naprave. Zar nije konstruktivnije proširiti spektar dodatnim elementima zaštite koji će popuniti taj limbo i ne ukidati metod koji je zaslužan za 99% detekcija? Next-gen argumenti ističu veličinu definicija i konstantno ažuriranje kao nepremostive kompromise. Ako se složimo da prosečan korisnik dnevno povuče po nekoliko stotina megabajta sa Interneta, ESET-ove definicije od par stotina kilobajta ne mogu predstavljati problem. Čak i ako se svaka instanca vezuje direktno na ESET servere za ažuriranje, što u većim mrežama nije slučaj, potrošnja je beznačajna u odnosu na redovne aktivnosti korisnika. Maksimalna bezbednost koja se definicijama osigurava ne može biti predmet rasprave.

Kada se račun svede i u njega uključe već utrošeni resursi u postojeći ekosistem, da ostavimo zadovoljstvo korisnika po strani, nameće se zaključak da je zadržavanje dokazanih metoda uz određene next-gen elemente najbolje rešenje. Tom idejom se vodio i ESET kada je započeo razvoj nove EDR (Endpoint Detection and Response) platforme pod imenom ESET Enterprise Inspector (EEI). ESET korisnicima ime sigurno zvuči poznato…

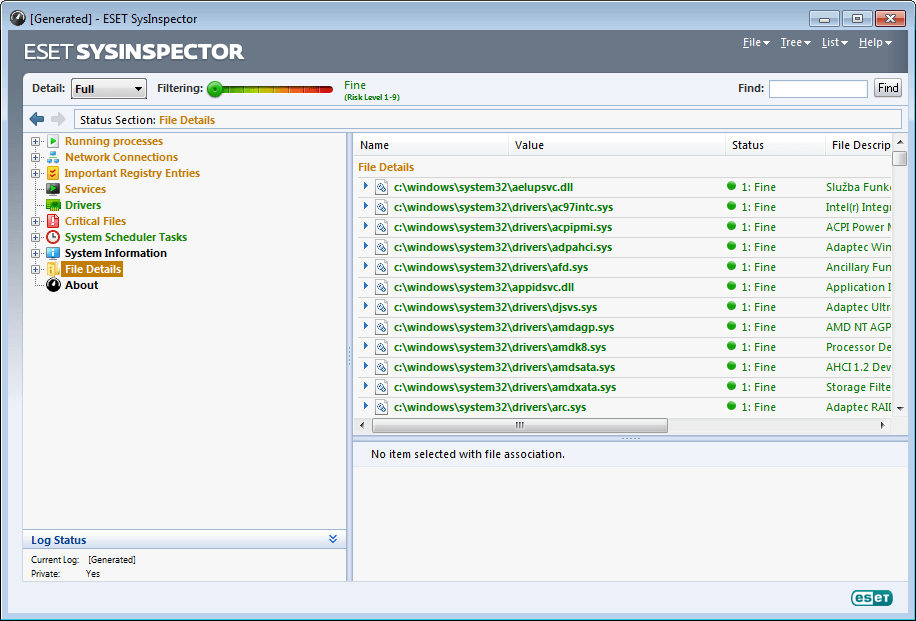

ESET SysInspector dijagnostika

Svako ko je komunicirao sa ESET-om u vezi problema sa do tada nepoznatom pretnjom zna za SysInspector dijagnostički alat. Integralni je deo svakog ESET klijenta, ali dolazi i kao zasebna aplikacija koja služi za snimanje svih aktivnih procesa, pokrenutih servisa, registry ključeva, drajvera, mrežnog saobraćaja i kritičnih fajlova na operativnom sistemu. Analizom SysInspector loga i eventualnog uzorka, ESET inženjeri mogu da isprate “kretanje” infekcije i definišu mehanizam za uklanjanje. Nakon toga ostaje da sve ESET instance na svetu preuzmu novu definiciju i problem je rešen na globalnom nivou.

Pored suštinske uloge u dijagnostici, SysInspector ima još par kečeva u rukavu – omogućava filtriranje prikupljenih rezultata po aktuelnoj reputaciji i ciljano uklanjanje neželjenih objekata, na jednom ili više računara istovremeno, kroz servisni zadatak sa ESET Protect servera. Nema administratora kojeg neće oduševiti ovaj feature i mogućnost daljinskog, interaktivnog rešavanja problema na mreži.

Još kad bi to sve moglo u realnom vremenu, sa jedne konzole, nad svim endpoint aktivnostima u mreži – nadgledanje, reagovanje, kreiranje pravila, automatizacija zabrana i dozvola, postojeće AV rešenje plus direktna kontrola. To bi već bilo nešto revolucionarno, to bi bio next-gen.

Tako je i ESET razmišljao.

ESET Enterprise Inspector

Kada se posle više razvojnih etapa konačno pojavio kao gotov proizvod, ciljna grupa su bile velike kompanije sa više hiljada računara, aktivnom bezbednosnom politikom i dovoljno resursa u hardveru i ljudstvu da se upravlja jednim takvim alatom. EEI nije namenjen manjim okruženjima koja teže set and forget rešenju jer, za nivo bezbednosti koji nudi, traži značajno veću interakciju i konstantan nadzor. Budući da je taj režim postao nova normalnost u eri ransomvera, a hardver je daleko jeftiniji od disaster recovery procedura (ukoliko su uopšte moguće), vreme je da ESET korisnici saznaju čemu služi ESET Enterprise Inspector.

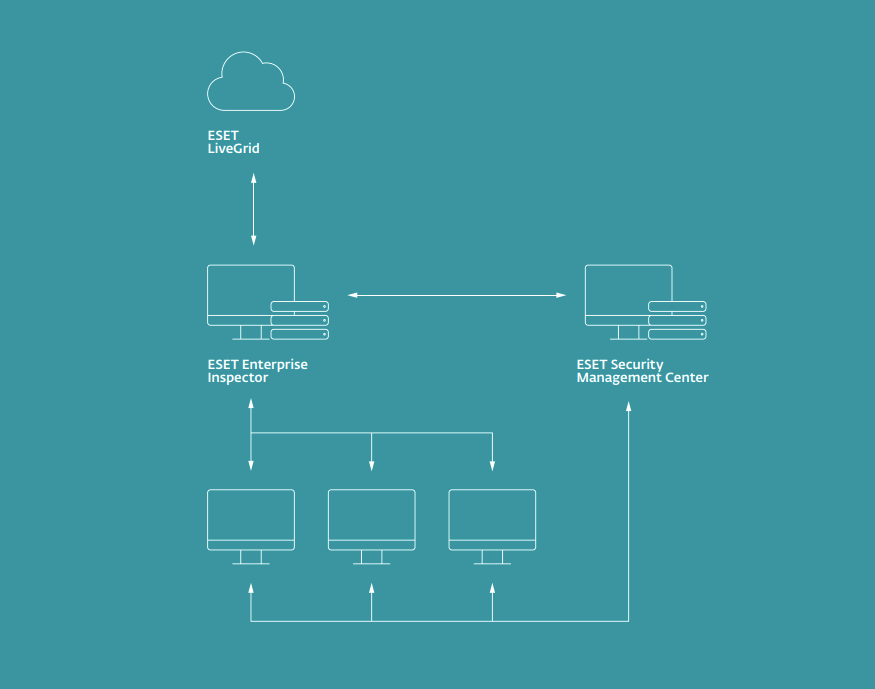

Pre svega, EEI se oslanja na postojeću ESET infrastrukturu i u sprezi sa ESET Endpoint klijentima zaštite, a kroz ESET Enterprise Inspector Agenta kao dodatnu komponentu, omogućava nadgledanje i interaktivno upravljanje procesima na endpoint stanicama u realnom vremenu. Evo i tačne definicije ESETa:

„ESET Enterprise Inspector je alat za detekciju i odgovor na incidente. Koristi napredne tehnike za nadzor i procenu sumnjivih procesa, rizičnog ponašanja, kršenja kompanijskih pravila i ostalih anomalija. Pruža detaljne informacije o sigurnosnim incidentima i neophodne mehanizme za odgovor na njih.“

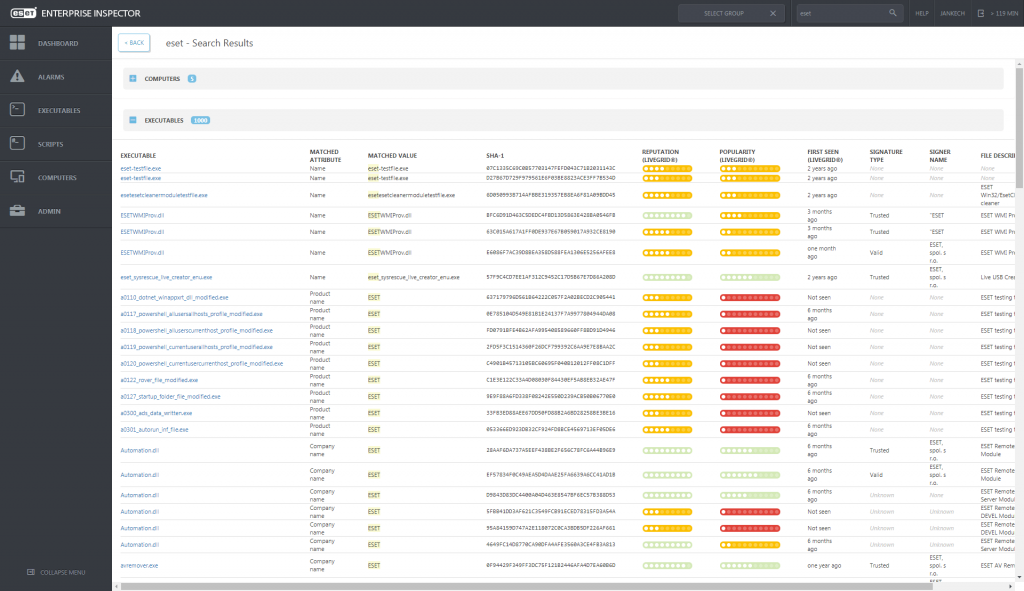

EEI filtrira aktivnosti na endpoint stanicama po popularnosti, reputaciji, digitalnim potpisima, ponašanju, kontekstualnim informacijama i reakciji na unapred predefinisana pravila. Kada detektuje nepoznat proces, skriptu ili rizično ponašanje, EEI upozorava administratora i pruža forenzičku, cross-linking analizu događaja na osnovu koje može da se utvrdi priroda nastale pojave i prekine ili dozvoli njeno izvršavanje. U praksi to znači da će EEI u out-of-the-box režimu i simbiozi sa ESET Endpoint zaštitom i Live GRID mrežom većinu posla raditi sam. Administrator treba da vodi računa o upozorenjima u tzv. „sivoj zoni“ i da definiše potrebna pravila, tj. „belu listu“ dozvoljenih i „crnu listu“ zabranjenih aktivnosti. Ako je „đavo odneo šalu“ gde je potrebna brza reakcija, dostupni su zadaci za preuzimanje malicioznog objekta za dalju analizu, gašenje i blokiranje spornog procesa, resetovanje ili gašenja hosta, kao i izolacija endpoint stanice od ostatka mreže.

Period implementacije ovako utvrđene „osnove“ varira od kompanije do kompanije. Zavisno od broja računara, aplikacija, korisnika i njihovih aktivnosti, administrator će imati manje ili više posla na inicijalnoj postavci. Nakon toga sledi nadgledanje i reagovanje na „razliku“, tj. nove događaje.

Priča iz prakse

Zamislite računarsku mrežu jedne razvijene poliklinike, recimo na Balkanu. Većina endpoint stanica u mreži zaštićena je najnovijom verzijom ESET Endpoint Security 8.x. Postavljena je trusted zona za IDS i firewall koja pušta saobraćaj za interni IP opseg kako ne bi dolazilo do prekida mrežnih servisa i to je uobičajena praksa. Primenjene su polise za maksimalnu sigurnost, dodate anti-ransomver polise, podešena je distributivna tačka za ažuriranje i tu se otprilike završava proces implementacije. Rešenje radi kako je očekivano i po automatizmu, uz povremeni nadzor administratora.

Iako većina mašina ima Windows 7 ili novije operativne sisteme na kojima radi ESET Endpoint 8.x, postoji i nekoliko XP mašina koje nije jednostavno rashodovati. Softver za stari CT skener radi samo na XP-u i administrator je primoran da ga održava u životu. Da bi slao izveštaje, softveru je neophodan pristup ostatku mreže, a da bi bio operativan, programeru iz Slovenije je otvoren RDP. XP se štiti starijim ESET Endpoint Antivirus 6.5 klijentom koji jeste kompatibilan sa najnovijim ESET Protect serverom, ali ne podržava EDR funkcionalnosti EEI platforme.

Zamislite sada CT operatera, umornu sestru Branku koja u periodu velike gužve i nemogućnosti da iskoristi drugi računar, na pauzi seda baš za tu XP mašinu da proveri svoj GMail nalog. ESET u tom trenutku još uvek nema definiciju za trojanca iz najnovije SPAM kampanje koja cilja zemlje Balkana i na tečnom srpskom poziva na uvid u dokumentaciju pred utuženje. Zabrinuta sestra otvara naizgled benigni PDF iz priloga, ništa se posebno ne dešava, nastavlja dalje i gasi GMail posle par minuta… Tiha jeza, zar ne, gospodo administratori? ESET će trojanca detektovati u sledećem Brankinom pokušaju, ali ostaje pitanje kakva je šteta već načinjena…

U našoj priči napadač preko trojanca i propusta u RDP protokolu ostvaruje inicijalnu vezu sa XP mašinom i obezbeđuje „legalni“ pristup, lagano izvlači lokalne i domenske admin kredencijale i voilà – imate malicioznog aktera u mreži. U naprednim ciljanim napadima (APT – Advanced Persistent Treaths) nastradali su i mnogo veći igrači od jedne imaginarne poliklinike na Balkanu. Microsoft-u je ove zime iscureo celokupni kôd za Windows 10 u SolarWinds napadu, bolje reći globalnoj aferi, a to je najkorišćeniji operativni sistem na svetu.

No, vratimo se našem napadaču… Budući da bi maliciozni alati bili momentalno uočeni u mreži pokrivenoj AV zaštitom, napadač koristi regularne powershell skripte za planirane operacije njuškanja po osetljivim tačkama poput aplikativnih servera, baza, Exchange-a itd. u potrazi za osetljivim podacima pacijenata. U najgorem slučaju napadač može da pokrene takođe regularni proces enkripcije, zaključa sve bitno i traži otkup – u narodu poznatiji kao ransomver napad.

Ipak, u našem scenariju nije sve tako crno. Sistem inženjer Dimitrije zna da je nepažnji korisnika teško stati na put, pa je uz ESET Endpoint Security implementirao i ESET Enterprise Inspector alat sa kojim u realnom vremenu prati aktivnosti u mreži. U prvih nekoliko nedelja Dimitrije je definisao pravila za validne procese i zadatke koje izvršavaju njegove kolege i sada čeka u zasedi. Kada nije za računarom, tu je sistem za notifikacije koji će okinuti poruku i na najmanju anomaliju. Njegovom utreniranom oku neće trebati puno da primeti aktivnosti na mreži koje dolaze sa XP mašine. Uvidom u sadržaj skripti na EEI konzoli biće jasno ko dan da računar treba izolovati i nastaviti sa daljom istragom. U tri klika veći deo problema je rešen.

Evolucija kao prirodni proces

ESET Enterprise Inspector možete posmatrati kao stalno aktivni i uvek aktuelni penetration test sa mehanizmima za brzu reakciju. Kada zavirite u količinu informacija i duboku forenzičku analizu koju EEI nudi, pomislićete da je ESET spustio deo svoje dijagnostičke magije među krajnje korisnike. Naravno, ta magija ima svoju cenu, pa je EEI i namenjen upravo onim kompanijama gde sigurnost nema cenu.

EEI je veliki korak napred, ali nije došao uz fanfare i pompeznu reklamu kako je sve prethodno demode, pa sad kao okrećemo novi list. Ne, EEI je prirodna nadogradnja na već dokazanu platformu koja štiti stotine miliona korisnika i integriše najnovija dostignuća u sferi sajber bezbednosti. EEI se bazira na veoma staroj i verovatno najsigurnijoj metodi zaštite – whitelisting-u – ali u novom, modernom okruženju sa naprednim alatima i ciljem da se administratoru olakša put ka idealno zaštićenom okruženju. To bi ujedno bio i odgovor na pitanje iz naslova „da li može bolje?“ – da, sigurno može, ali je pravo pitanje koliko ste spremni da se tom boljitku posvetite.