Vreme sajber straha

Sajber napadi su postali svakodnevnica. Malo-malo, pa čujemo da je neko bitan nastradao. Prošle godine Republički geodetski zavod i Vlada Crne Gore, pretprošle novosadska Informatika, najsvežiji u sećanju je Gigatron, plus sijaset drugih kompanija koje nisu stigli u novine. U eri copy/paste vesti obično nema konkretnih i validnih informacija, pa se više nagađa i u narodu spredaju priče: „Jesu li platili? Jesu li dobili podatke nazad? Ja sam čuo da jesu…“ Manji prećute, plate otkup i ne šire loše vesti, misle na reputaciju. Opšta zabrinutost raste i uz konstantni priliv novih slučajeva, kod kupaca se fabrikuje tenzija i strah koji afirmativno deluje na proširenje budžeta za sajber bezbednost. Jer, kad je strah od nepoznatog u pitanju, ljudi su spremni u svašta da poveruju. Na sreću, tu smo mi da malo demistifikujemo stvari.

9 tačaka za 99% zaštite

Idemo, jezgro i suština. Ako:

- Operativne sisteme, aplikacije i uređaje blagovremeno ažurirate dostupnim zakrpama,

- zaposleni koriste jake i različite lozinke za lokalne i Internet servise, menjaju ih s vremena na vreme i ne lepe ih po monitorima,

- koristite dvostruku autentifikaciju gde god je to moguće,

- zaposleni koristite naloge sa najmanjim potrebnim pravima, uz adekvatan nadzor privilegovanih,

- instalirate, pravilno konfigurišete, ažurirate i nadgledate respektabilni anti-malver softver na svim računarima, mobilnim telefonima i serverima, u lokalu i oblaku; skenirate procese, kontrolišete uređaje, veb sadržaj, ulazno-izlazni saobraćaj, enkriptujete važne podatke,

- zaposleni pažljivo i promišljeno čitaju mejl poruke i ne otvaraju sumnjive priloge i fišing linkove,

- štitite izložene veb servise, ažurirate ih, koristite VPN, štitite RDP, WiFi i ostale mrežne resurse

- redovno bekapujete podatke bez kojih kompanija ne može i proveravate sigurnosne kopije,

- periodično preslišavate navedeno i pratite barem najvažnije vesti i sveta sajber bezbednosti

Vaša kompanija je zaštićena od 99% svih sajber napada.

Računajte da 1% otpada na slučaj da ste nekog hakera ozbiljno naljutili i postali primarna meta bez vremenskog ograničenja, što nije tako često, i da stoprocentna zaštita ne postoji. U sajber bezbednosti se upravlja stepenom rizika, ne apsolutnim vrednostima.

Pogledajte spisak, sve stavke tretirajte podjednako i posvetite se najslabijim tačkama. Mi smo tu za tačku 5, ali imajte u vidu da neispunjavanje bilo čega od navedenog povećava rizik od napada. Ukoliko nemate IT odeljenje koje će se baviti ovom tematikom, proverite ko vrši takve usluge i investirajte. Na pitanje da li je cela priča opravdana u vremenu i novcu, najiskrenije će vam odgovoriti neko koga je juče zaključao ransomver.

Čemu služi EDR?

Oko EDR alata se podigla velika prašina, a u svetlu promocije novih proizvođača i odbrane od modernih, navođenih i vešto prikrivenih pretnji koje mogu da predstavljaju izazov za klasičnu anti-malver zaštitu.

Pre svega, EDR (Endpoint Detection and Response) nije sveobuhvatno anti-malver rešenje na koje su korisnici navikli i, nasuprot uveravanjima, ne može da ga zameni. EDR, recimo, nema standardni mejl filter, veb filter, kontrolu uređaja, i razne druge module važne za bezbednost mreže. EDR je dopunski alat koji omogućava interaktivno nadgledanje procesa na endpoint uređajima, analizu prikupljenih informacija, detekciju anomalija i direktno reagovanje na njih, ukoliko ukazuju na malicioznu aktivnost. Da se poslužim metaforom – EDR zamislite kao radarski sistem (plus BIA, plus PVO) sposoban da upozori, detaljno informiše i reaguje na eskadrilu koja, iako leti pod vašom zastavom, ne leti po utvrđenom planu. U odnosu na autonomnu anti-malver zaštitu koja provereno reaguje na poznatog neprijatelja, EDR je specijalizovan za razotkrivanje infiltracija i njihovo uklanjanje, ali mu je neophodan i dobar operater za praćenje, sposoban da prepozna indikatore kompromitacije i pritisne crveno dugme bez oklevanja. U svetu sajber bezbednosti taj posao obično rade SOC analitičari (Security Operation Centar Analyst) i za njima je sve veća potražnja, što nam govori da se sajber bezbednost okreće ka razvoju i primeni incident response rešenja.

Evo pojednostavljenog primera koji će vam pomoći da lakše shvatite ulogu EDR-a:

- Zamislite jednog neopreznog kolegu – zavaran socijalnim inženjeringom i hitnim pozivom na akciju, kolega otvara PDF dokument iz tek pristiglog mejla. U ovom slučaju njegov anti-malver program ne prepoznaje sadržaj najnovije spam kampanje, niti sporni dokument kao pretnju i dozvoljava da se prilog „aktivira“.

- Acrobat Reader otvara praznu stranicu, kolega zbunjeno gleda i naposletku zatvara aplikaciju ne shvatajući da je u pozadini već izvršen proces koji je uz pomoć lokalnog skript interpretera sa kompromitovanog CNC servera preuzeo i instalirao malicioznog agenta na računar.

- Kolega ne prijavljuje sumnjiv događaj i administrator nije svestan dešavanja;

- maliciozni agent CNC serverima nastavlja da šalje statuse o radnoj stanici, korisniku i mreži u kojoj se nalazi, prima nove instrukcije i ažurira svoj programski kod kako bi ostao neprepoznatljiv za anti-malver program koji sada detektuje PDF iz priloga, ali ne i skrivenog agenta koji u sklopu svojih funkcionalnosti može imati najrazličitije uloge, od izveštavanja do sprovođenja ransomver napada.

- U roku od par sati anti-malver istraživači će prikupiti sve potrebne podatke – adrese mejl servera sa kojih je krenula kampanja, malicioznu skriptu koja vuče agenta, izvršne kodove agenata, specifične indikatore ponašanja, karakteristične snipete i DNA analitiku, adrese CNC servera – i kroz nove definicije osposobiti svoj program za višeslojnu detekciju pretnje i uklanjanje infekcije sa zaraženih računara. Ali, za našeg kolegu je kasno. Podaci koje je maliciozni agent uspeo da prikupi najverovatnije će završiti negde na dark vebu, da posluže za buduće napade.

Glavna boljka klasičnih anti-malver rešenja je reaktivni princip rada – poznate pretnje se uklanjaju u korenu, dok detekcija nepoznatih predstavlja određeni izazov. Iako se proizvođači decenijama trude da proaktivnim tehnologijama oblože reaktivno jezgro i ublaže glavni hendikep detekcije bazirane na prepoznavanju, i u tome se postižu odlični rezultati, stoprocentna uspešnost pronalaženja nepoznatih pretnji nije moguća. Iako dnevno sprečavaju milione napada, klasična anti-malver rešenja se zbog svoje reaktivne prirode marketinški deklasiraju kao nesposobna za otkrivanje novih, modernih pretnji. Koliko je to tačno, kao i gde su na skali novi proizvođači, videćete u nezavisnim testiranjima gde dokazani igrači i dalje drže primat, po efikasnosti, brzini rada i parametrima poput false positive detekcije koja ozbiljno utiče na ukupan kvalitet rešenja. Pretnja je pretnja, bez obzira na datum proizvodnje, kompleksnost i vektore širenja i, kada jednom uđe u definicije, za nju više nema prolaza.

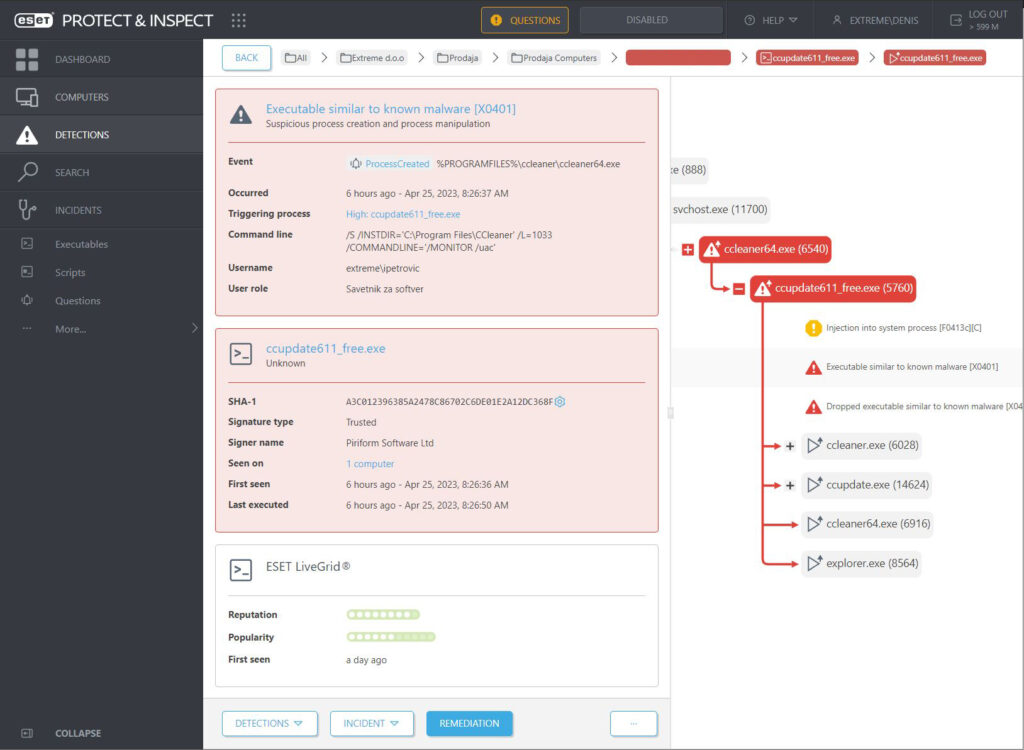

U našem primeru EDR alat, ukoliko je pravilno konfigurisan, može da pomogne u detekciji. Administrator će biti upozoren na:

- Korisnički nalog pod kojim je pokrenut proces i ostale statusne informacije

- Aktivaciju skript interpretera od strane untrusted procesa, uz detaljni prikaz skripte

- Nestandardnu komunikaciju interpretera sa spoljnim izvorom

- Sumnjive parent i child procese, registre, fajl operacije uključene u izvršavanje

- Prisutnost samo u radnoj memoriji (fileless), ukoliko je takav napad u pitanju

- Na ponašanje slično poznatim malicioznim šablonima

Funkcionalnost koja mami najviše uzdaha, i svi je proizvođači ističu, je mogućnost EDR-a da uočene aktivnosti postavi na vremensku liniju i grafički predstavi genezu izvršenja procesa, što analitičarima daje daleko jasniju sliku događaja i omogućava im bržu reakciju na potencijalnu pretnju.

Ukoliko sumnja postoji, operater može da:

- Izoluje računar od ostatka mreže

- Ugasi ili blokira sporni proces na lokalnoj mašini ili celoj mreži

- Onemogući dalje izvršavanje kroz definisanje dodatnih pravila

- Preuzme uzorak, pošalje ga na sandbox servere i analizira izveštaj

- Napravi izuzetak od pravila ukoliko se radi o benignoj aktivnosti (što u našem primeru nije slučaj).

Krucijalna prednost EDR-a je što omogućava kontrolu svih dešavanja na endpoint strani, bez obzira da li su maliciozna ili ne, što klasičnom anti-malver programu nije u opisu posla. S druge strane, EDR ne može da zameni autonomno anti-malver rešenje koje će nastaviti da se bori sa milionima poznatih pretnji bez potrebe za dodatnom interakcijom. To SOC analitičarima niti je u opisu posla, niti je fizički moguće, niti je ideja.

Zašto je ESET Inspect XDR rešenje (Extended Detection and Response)?

Ovo pitanje je i mene kopkalo. EDR alati su, u suštini, skupovi endpoint detection and response mehanizama i idejnih rešenja koje proizvođači osmišljavaju i dalje razvijaju. Jedni su se posvetili boljoj integraciji i automatskom razrešenju upozorenja, drugi razvoju IPS i IDS modula (Intrusion Prevention/Detection sistemi), treći se intenzivno bave modulom za oporavak od ransomver napada, četvrti paze na stabilnost i opterećenje, peti brinu o jednostavnosti upotrebe i lakoći razumevanja interfejsa, jer EDR ipak traži određenu veštinu operatera. ESET Inspect se razvija u pravcu neograničene upotrebljivosti, uz potpunu integraciju sa postojećim proizvodima i tradicionalnim vrednostima na koje su korisnici navikli – efikasan je, brz, intuitivan i inteligentan i, kada se optimizuje, traži minimalne resurse.

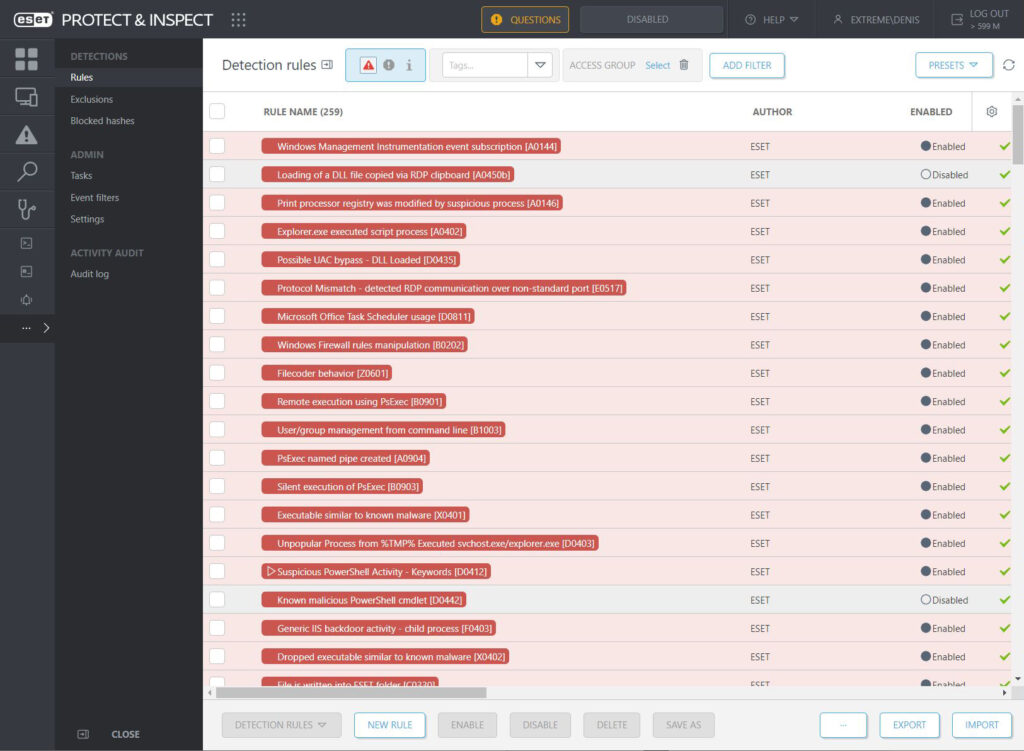

Pravila (Rules) su kičmeni stub ESET Inspect-a. Podatke o pokrenutim procesima, izvršnim fajlovima, runtime bibliotekama i izvršenim skriptama ESET Inspect provlači kroz 1000+ unapred pripremljenih i dodatnih custom pravila u kojima je naveden opis, okidač za detekciju i planirana akcija. Pravila se pišu u XML formatu i, kada pogledate spisak filtera, atributa, operatora, operacija i uslova za procese, skripte, registre, korisnike i mrežne aktivnosti koji pravila mogu da sadrže, biće vam jasno zašto je ESET Inspect prošireno XDR rešenje. Praktično ne postoji aktivnost koju ESET Inspect ne može da detektuje i kontroliše. Jedina ograničenja su mašta i umešnost operatera.

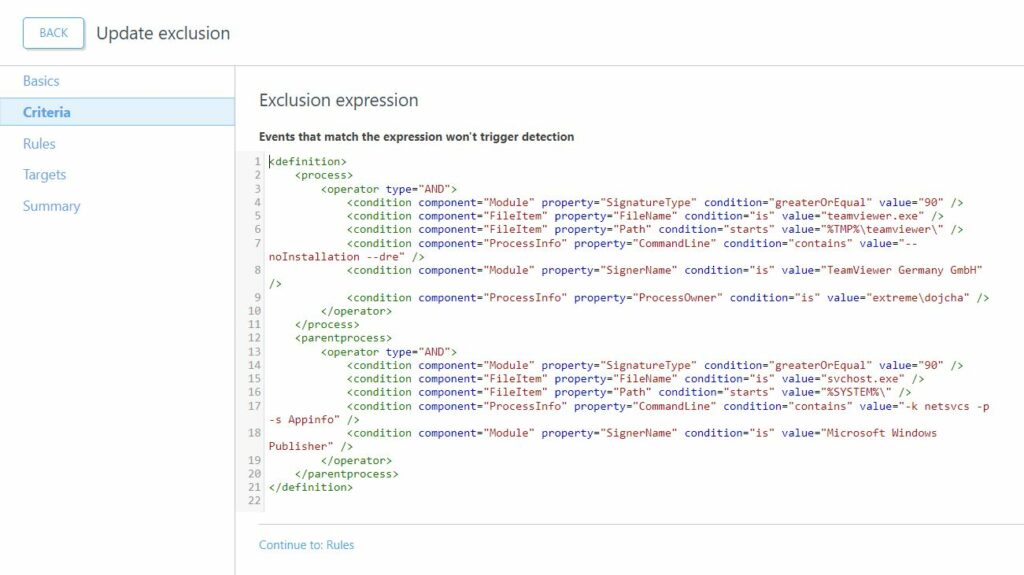

Šum, tj. false positive detekcije neprijatelji su svakog EDR rešenja. Nisu svi procesi maliciozni i tajna uspešnog upravljanja stotinama hiljada prijava leži u kreiranju liste izuzetaka od pravila (Exclusions) koji će filtrirati benigne događaje. Za rešenje ovog problema ESET je iskoristio isti princip, ali u rikverc – XML format sa neograničenom kombinatorikom operacija, uslova i filtera koji potiru unose iz pravila i izuzimaju detekcije koje nepotrebno opterećuju server i analitičare. Kao i u pravilima, i u izuzecima ćete naći veliki broj unapred pripremljenih unosa spremnih za kopiranje i izmenu shodno vašim potrebama i specifičnostima okruženja. Zgodno, zar ne? Promišljeno, praktično i tako nalik ESET-u.

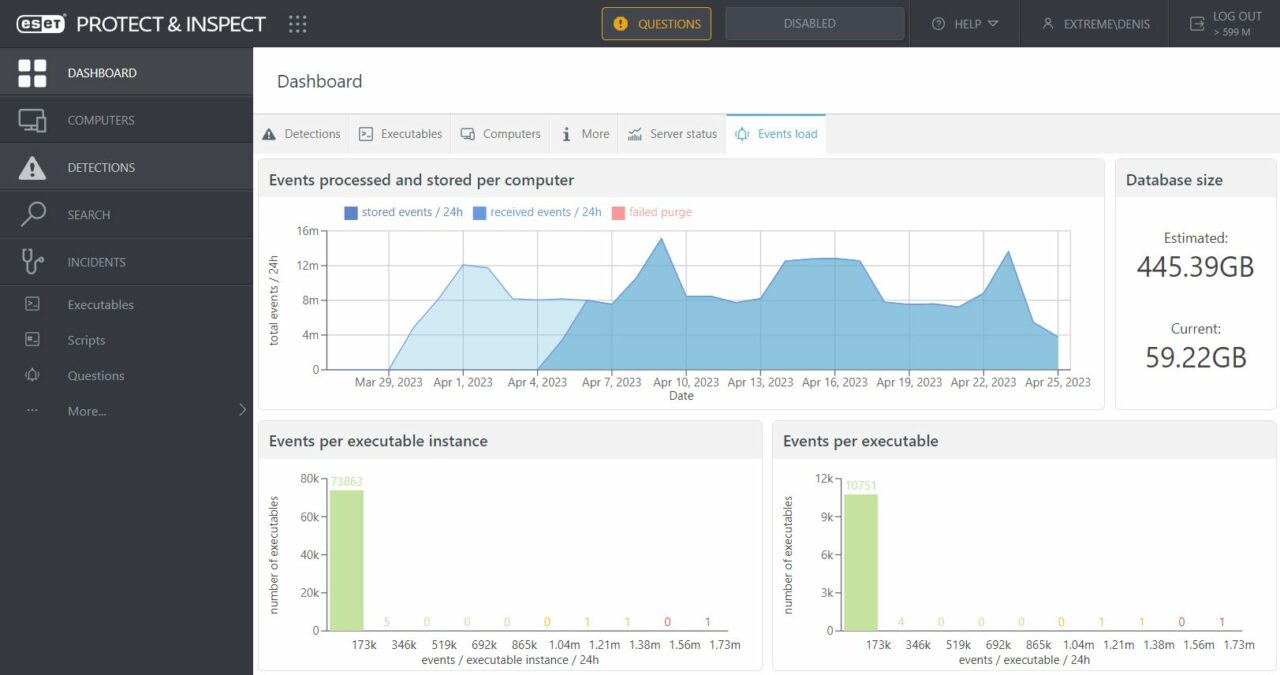

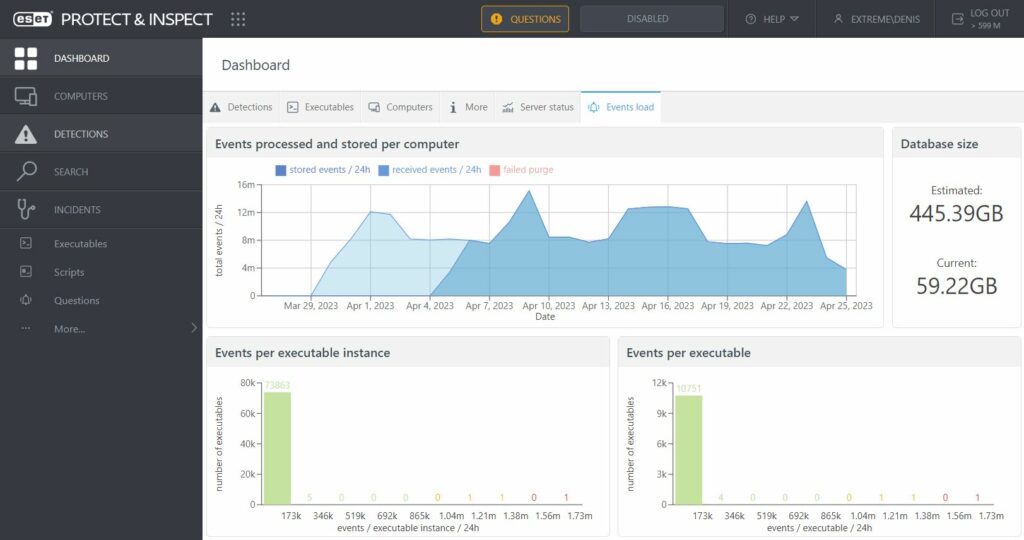

Iako se broj zabeleženih događaja broji u milionima, ESET Inspect u našem kombinatu, za okruženje sa 130 radnih stanica i servera, radi na virtualki sa 2 giga RAM-a i dva logička jezgra, bez zagušenja. Domaćinski i bez rasipanja resursa.

Šta još ESET Inspect može ne staje u jedan članak, a da tekst ne preraste u uputstvo za korišćenje koje je suvišno pored ESET-ove dokumentacije. Članak je tu da vam zagolica maštu, a video obuka za napredno korišćenje i optimizaciju ESET Inspect-a spremna je za sve koji razmišljaju da se upuste u vode interaktivne zaštite. A, ko o tome treba da razmišlja?

Za koga je ESET Inspect?

Tehnički, namenjen je korisnicima ESET Protect platforme i bez starog dobrog klijenta zaštite EI konektor neće ni da se instalira. Isporučuje se u okviru ESET Protect Enterprise licence i za detalje o ceni kontaktirajte našu prodaju. Ali, daj prvo da vidimo da li takva investicija ima smisla.

Ukoliko se adekvatno pozabavite sa 9 tačaka sa početka članka i vodite računa o zaštiti kao i o drugim važnim poslovnim procesima, pitanje je da li vam ESET Inspect uopšte treba. ESET Protect Enterprise licencu ne prodaje ispod 100 komada sa razlogom, jer se ne očekuje da mreže te veličine imaju SOC analitičara, već kvalitetnog sistem inženjera koji koristi pun potencijal dostupnih alata i obezbeđuje 99% zaštite za svoj kombinat.

Veća okruženja imaju i veće izazove, ali i veće resurse da se sa njima bore. Incident response strategija je nešto što svaka kompanija mora da ima, a za incident response plan, potreban je incident response alat. Ako ste sa anti-malver rešenjem postigli maksimum i želite viši stepen bezbednosti i interakcije, ESET Inspect jeste za vas. U mirnodopsko doba biće vam odličan resurs sa pregršt korisnih informacija i mehanizmima za kontrolu, od Windows Internals kora do uvida u kompanijske procese i operacije. SOC tim će kontinuirano razvijati sposobnost detekcije i reagovanja na najrazličitije događaje, a to će, kada stvari krenu nizbrdo, biti od presudne važnosti.

Autor teksta: Denis Daničić, Inženjer tehničke podrške u Extreme d.o.o.